针对通过永恒之蓝(SMB永磁体漏洞, CVE-2019-0708)感染15万台主机,并出现新型挖矿病毒WnSrvMiner的情况,以下是详细的预警与处置建议:

"核心原则:"

1. "快准狠:" 快速响应,精准定位,彻底清除,加固防御。

2. "分区分级:" 根据网络结构、主机重要性进行分区处理,避免交叉感染和影响核心业务。

3. "以人为本:" 确保人员安全,配合处置流程。

"第一阶段:应急响应与遏制 (Immediate Response & Containment)"

1. "确认与评估 (Confirm & Assess):"

"验证感染范围:" 通过已知的WnSrvMiner C&C域名、IP地址、特征码(如哈希值、文件路径等)或终端检测系统(EDR/IDS/IPS)日志,精确定位15万台感染主机。区分哪些是初始感染源,哪些是后续传播。

"评估影响:" 分析WnSrvMiner的变种、危害程度(CPU/GPU占用、网络带宽消耗、潜在后门)、是否加密了文件(Ransomware变种)、是否具备横向移动能力。评估对业务运营、数据安全、系统稳定性的具体影响。

"识别C&C服务器:" 找

相关内容:

近日,出现一种通过永恒之蓝漏洞的新型病毒(WmSrvMiner)。该病毒通过感染主机设备进行挖矿,主要表现为异常卡顿,严重影响主机性能和业务正常运行。目前,据第三方机构推测,感染主机数量超过15万。请各重点单位注意加强主机设备安全防护,提醒职工不点击来源不明的邮件以及附件,预防感染该病毒。关于新型挖矿病毒WnSrvMiner的紧急预警与处置建议。

深圳市网络与信息安全信息通报中心

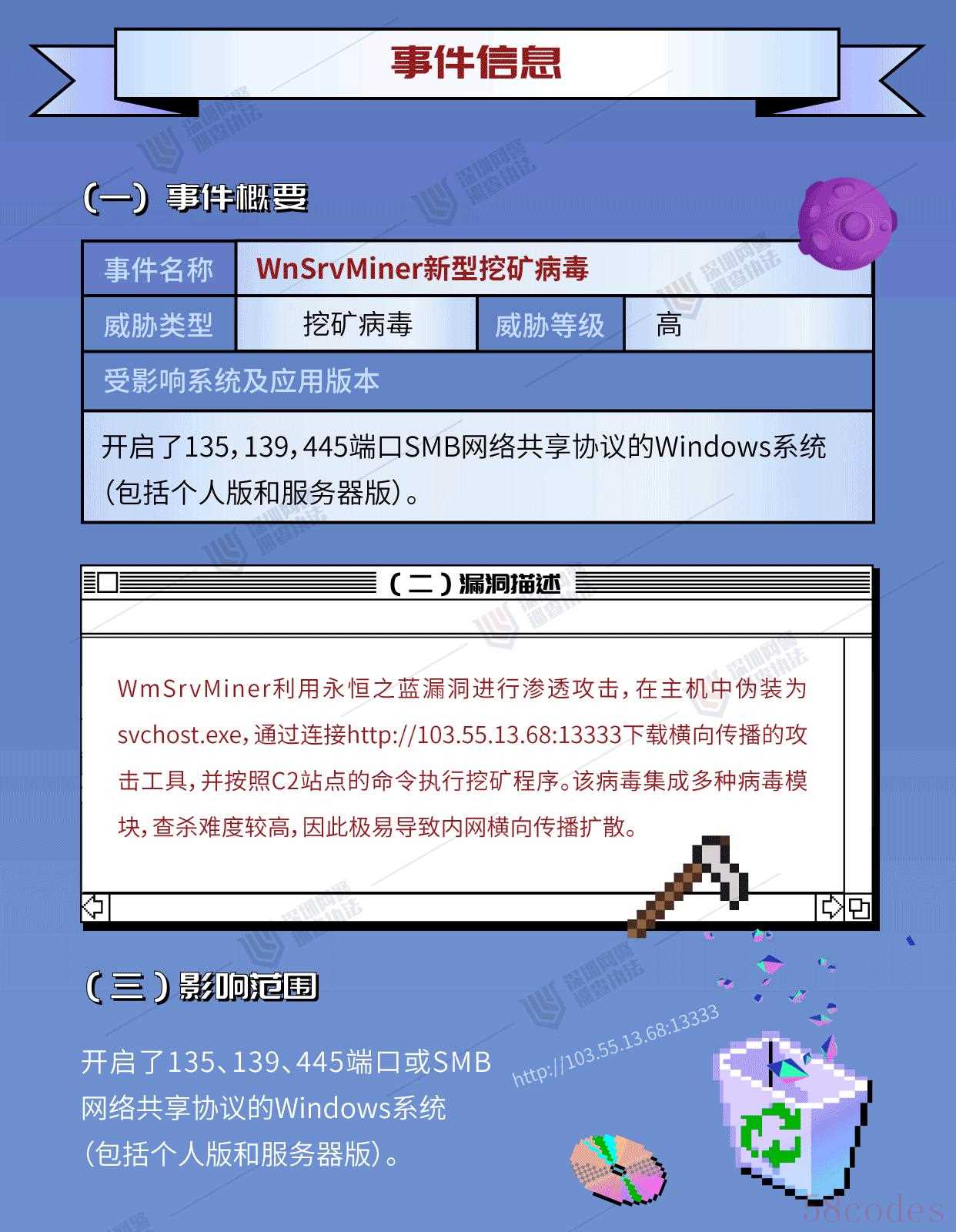

二、 事件信息

(一) 事件概要

事件名称 WnSrvMiner新型挖矿病毒

威胁类型 挖矿病毒

威胁等级高

受影响系统及应用版本

开启了135,139,445端口SMB网络共享协议的Windows系统(包括个人版和服务器版)。

(二)漏洞描述

WmSrvMiner利用永恒之蓝漏洞进行渗透攻击,在主机中伪装为svchost.exe,通过连接http://103.55.13.68:13333下载横向传播的攻击工具,并按照C2站点的命令执行挖矿程序。该病毒集成多种病毒模块,查杀难度较高,因此极易导致内网横向传播扩散。

(三)影响范围

开启了135、139、445端口或SMB网络共享协议的Windows系统(包括个人版和服务器版)。

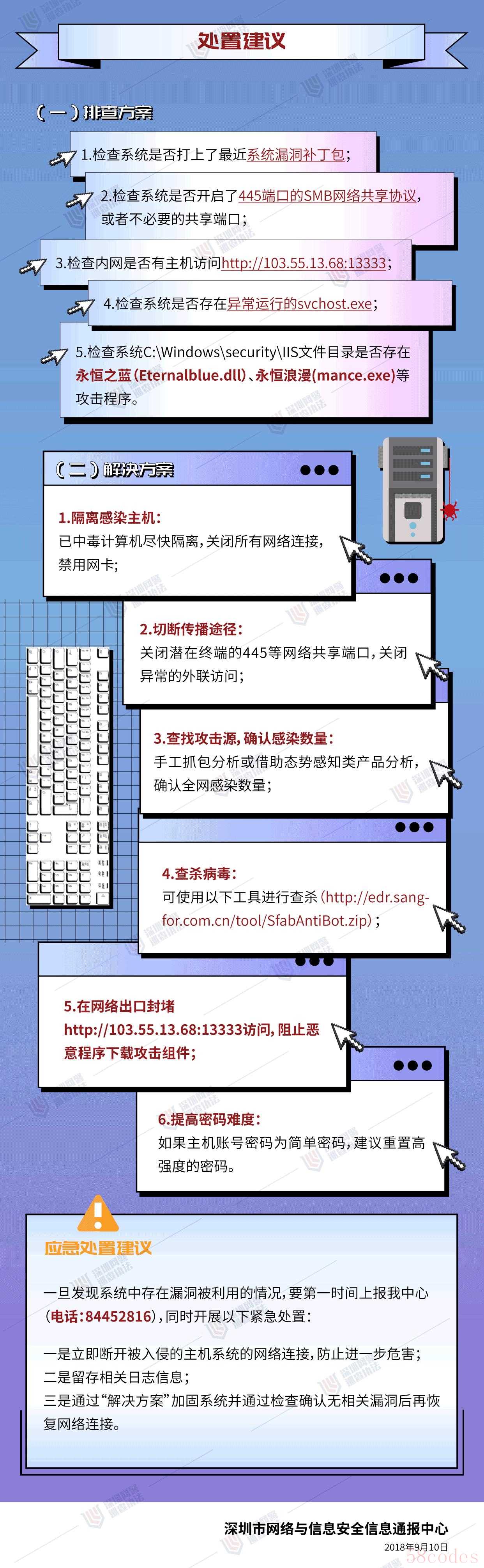

三、 处置建议

(一)排查方案

1.检查系统是否打上了最近系统漏洞补丁包;

2.检查系统是否开启了445端口的SMB网络共享协议,或者不必要的共享端口;

3.检查内网是否有主机访问http://103.55.13.68:13333;

3.检查系统是否存在异常运行的svchost.exe;

4.检查系统C:WindowssecurityIIS文件目录是否存在永恒之蓝(Eternalblue.dll)、永恒浪漫(mance.exe)等攻击程序。

(二)解决方案

1.隔离感染主机:已中毒计算机尽快隔离,关闭所有网络连接,禁用网卡;

2.切断传播途径:关闭潜在终端的445等网络共享端口,关闭异常的外联访问;

3.查找攻击源,确认感染数量:手工抓包分析或借助态势感知类产品分析,确认全网感染数量;

4.查杀病毒:可使用以下工具进行查杀(

http://edr.sangfor.com.cn/tool/SfabAntiBot.zip);

5. 在网络出口封堵http://103.55.13.68:13333访问,阻止恶意程序下载攻击组件;

6.提高密码难度:如果主机账号密码为简单密码,建议重置高强度的密码。

四、 应急处置建议

一旦发现系统中存在漏洞被利用的情况,要第一时间上报我中心(电话:84452816),同时开展以下紧急处置:

1.是立即断开被入侵的主机系统的网络连接,防止进一步危害;

2.是留存相关日志信息;

3.是通过“解决方案”加固系统并通过检查确认无相关漏洞后再恢复网络连接。

网警提醒:请各重点单位注意加强主机设备安全防护,提醒职工不点击来源不明的邮件以及附件,预防感染该病毒。

微信扫一扫打赏

微信扫一扫打赏

支付宝扫一扫打赏

支付宝扫一扫打赏