“借助疫情钓鱼”通常指的是利用疫情期间公众高度关注的疫情信息、政策、疫苗、物资、出行等主题,设计具有迷惑性的钓鱼邮件、短信、网站或APP,诱骗用户点击恶意链接、下载恶意附件、输入账号密码、银行卡信息等,从而实施诈骗或病毒感染。

DTLMiner(通常指一种利用Windows系统漏洞(如PrintNightmare/CVE-2020-0688)进行传播的恶意软件家族)的传播途径往往与漏洞利用、恶意邮件附件、捆绑在伪装成合法软件的下载链接中有关。

将“疫情钓鱼”与“DTLMiner病毒”联系起来,意味着攻击者可能利用疫情期间的钓鱼手段来传播DTLMiner病毒。在这种情况下,你需要更加警惕以下几个方面,以防范DTLMiner病毒通过疫情相关的钓鱼活动进行传播:

1. "高度警惕来源不明的邮件和短信:"

仔细检查发件人地址是否可疑。

对任何声称来自政府机构、卫生部门、物流公司、在线平台(如购物、外卖、远程办公)的邮件或短信保持高度警惕,即使发件人地址看起来正常,内容也可能被伪造。

疫情相关的紧急通知、防疫物资信息、政策更新等,通常不会通过个人邮箱或短信发送附件或要求点击链接。

2. "不轻易点击邮件中的链接或下载附件:"

相关内容:

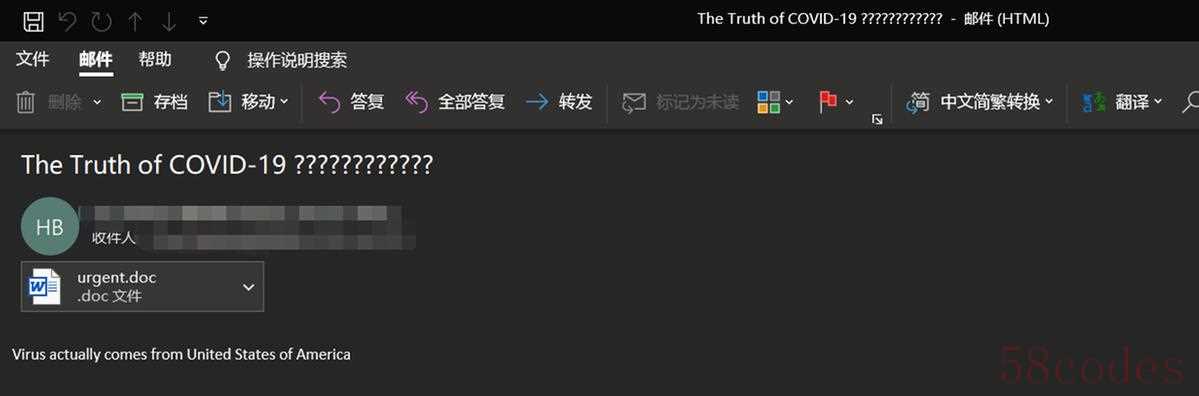

近期,瑞星安全研究院发现挖矿病毒——DTLMiner再次进行了更新。此次病毒作者竟借助COVID-19新冠病毒疫情进行钓鱼邮件传播,如果用户点击邮件附件就可能感染,从而导致计算机成为为黑客获利的“矿机”。

瑞星提醒广大国内企业注意防御,避免中招!!!

钓鱼邮件截图

传播方式:

近年来,DTLMiner借助各种热点事件、最新漏洞等方式不断更新,不断传播。

目前最新版本,会利用永恒之蓝漏洞、CVE-2017-8464漏洞传播;

利用域账户弱口令、MSSQL弱口令、RDP弱口令传播;

利用钓鱼邮件传播(新增);

此外,还会抓取系统内密码来扩充自己的弱密码库,提高利用弱密码入侵的成功率。

目前,瑞星ESM(下一代网络版)和其他具备杀毒功能的产品均已具备对该木马的防御和查杀能力,广大瑞星用户升级至最新版本即可。

瑞星ESM查杀病毒截图

防御建议:

1、安装永恒之蓝漏洞补丁、"震网三代”(CVE-2017-8464)漏洞补丁以及BlueKeep(CVE-2019-0708)漏洞补丁,防止病毒通过漏洞植入;

2、及时跟进打好Office套件相关补丁;

3、系统和数据库不要使用弱口令账号密码;

4、多台机器不要使用相同密码,病毒会抓取本机密码,攻击局域网中的其它机器;

5、安装杀毒软件,保持防护开启。对于来历不明、内容敏感以及引导关闭杀毒软件和Office宏安全特性的文档保持高度警惕。

来源:中国日报网

微信扫一扫打赏

微信扫一扫打赏

支付宝扫一扫打赏

支付宝扫一扫打赏