这个标题“这不是电影|他们用三步勒索了全世界!”听起来像是一个引人入胜的纪实性或非虚构类文章、书籍或视频的标题。它暗示了一个真实发生的事件或现象,并且强调了其影响范围之广(全世界)以及过程的简洁性(三步)。

这种标题通常具有以下特点:

1. "强烈的悬念和反差":“这不是电影”直接否定了虚构性,增加了真实感和紧迫感,吸引读者或观众想知道这“真实”的、能“勒索全世界”的事件到底是什么。

2. "核心机制的简化":“三步”这个数字暗示了过程的巧妙、隐蔽或者具有某种规律性,让人好奇这“三步”具体是什么。

3. "宏大叙事":“勒索了全世界”描绘了一个极其严重和广泛的影响,暗示了这可能涉及金融、政治、科技、网络等敏感领域。

"推测内容方向:"

根据标题,内容可能探讨以下几个方面:

"某种全球性的犯罪活动":例如,大规模的网络攻击、金融欺诈、数据勒索、跨国洗钱等,这些活动可能通过精心设计的三个阶段或关键步骤,对全球范围内的个人、企业甚至国家造成了巨大损害。

"某个组织的策略":可能是一个秘密组织、黑客团体或犯罪集团,他们利用了某种普遍存在的技术漏洞、社会心理或系统弱点,通过一套“三步走”的策略

相关内容:

【订阅号“直说”,干货稳准送达↑↑↑】

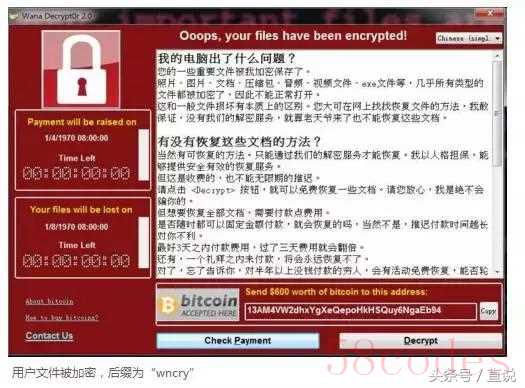

WannaCry(想哭,又叫Wanna Decryptor),一种“蠕虫式”的勒索病毒软件,大小3.3MB,由不法分子通过一种叫 “永恒之蓝”( EternalBlue)的危险漏洞进行传播。

该恶意软件会扫描电脑上的TCP 445端口(Server Message Block/SMB),以类似于蠕虫病毒的方式传播,攻击主机并加密主机上存储的文件,然后要求以比特币的形式支付赎金。勒索金额为300至600美元。

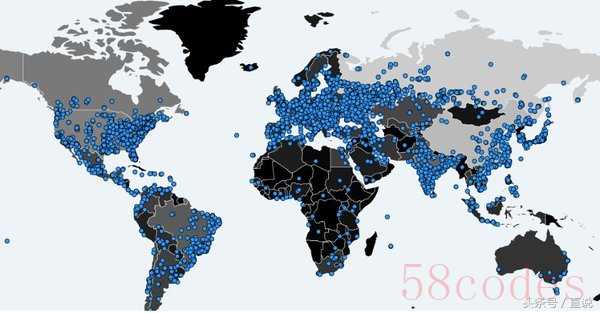

2017年5月14日,WannaCry勒索病毒出现了变种:WannaCry 2.0,取消Kill Switch传播速度或更快。截止2017年5月15日,WannaCry造成至少有150个国家受到网络攻击,已经影响到金融,能源,医疗等行业,造成严重的危机管理问题。中国部分Window操作系统用户遭受感染,校园网用户首当其冲,受害严重,大量实验室数据和毕业设计被锁定加密。

这个病毒到底是怎么来的呢?今年4月份,一个名为“影子中间人”(ShadowBreakers)的黑客组织曾经进入美国国家安全局(NSA)网络,曝光了该局一批档案文件,同时公开了该局旗下的“方程式黑客组织”使用的部分网络武器,而这次的勒索病毒就是其中之一。

追根溯源,这场灾难就是一种网络入侵行为,也就是在发现一款软件的某个缺陷后开始的。英国伦敦大学国王学院博士本·布坎南认为,缺陷是指软件代码中存在的弱点,未获授权的用户可以利用这一弱点采取恶意行动,由存在“漏洞”的代码实施的此类行动,可能包括窃取数据,运行恶意代码,赢得额外特权,利用被看穿的系统作为将来进行渗透的出发点等。耐人寻味的是,每个缺陷及其相关漏洞,都遵循它自己的“生命周期”。

第一:发现和开发漏洞代码阶段

这一周期的第一个阶段是发现和开发漏洞代码阶段。该阶段的工作可由三类人来做:为国家工作的研究人员;为自己工作的个人(那些出售漏洞代码的人,或为了自身收益使用漏洞代码的人);以及让软件更安全的研究人员。当恶意的行为体通过开发漏洞代码来利用某个缺陷时,这个缺陷的发现才最有意义,这是黑客使用“想哭”软件勒索的关键。

哈钦斯称,此次勒索软件危机,让自己立刻联想到2014年4月发生的所谓“心脏出血”系统安全漏洞,被称为 “自互联网被大众接受以来最严重的漏洞”。万幸的是,那一次首先发现漏洞的不是黑客,而是谷歌和芬兰安全软件公司Codenomicon的两名安全研究人员,然后促成了系统补救。

第二:应用阶段

在发现和开发阶段后,便是应用阶段,“形象来说,5月12日至14日的‘想哭’软件攻击,就是黑客大肆应用阶段,拿漏洞代码来对付操作系统,”。英国网络威胁情报工程师丹尼尔·穆尔说,“黑客发现某个漏洞的情况下,他通常是唯一利用此漏洞的人,因为还没有别人意识到这个问题。这就形成巨大优势,因为尚没有部署到位的防御系统来检测或阻扰漏洞被利用,而且软件供应商尚未修复这个缺陷,这类的漏洞叫作‘零时差漏洞’,因为防卫者在漏洞被利用前没有得到任何通知。”由于其利用效率极高,“零时差漏洞”在黑市可以卖出很高的价格,哪怕是美国国安局为了能开展网络行动,也经常不惜耗费数千万美元去购买它们。

第三:成熟阶段

目前,外界最担心的是黑客在应用“想哭”软件阶段后,进入到成熟阶段。犯罪学常说,罪犯总是跑在警察前面。这时候黑客是与被攻击目标“争夺时间”,后者已经知道“漏水点”在哪里,正全力修补防火墙。而进入成熟阶段的恶意软件,会以极快的速度向前推进,并且持续出现变种,让防御方处于“备多力分”状态,顾此失彼。更严重的是,很多被攻击的目标普遍是缺乏更新软件版本意识的个人或组织,他们还将继续成为实际攻击目标。根据2017年2月的一次调查,美国20%以上的浏览器用户继续使用2009年推出的1E8,近20%的笔记本电脑用户仍使用2001年首次发布的XP操作系统,然而微软公司已经停止为老版操作系统发布技术和安全修复软件。这意味着,很多个人用户的电脑都在并可能将长期暴露在黑客的攻击之下,不断更新的安全修复无法起到保护的作用。

而让人细思极恐的是,就算个人用户更新了系统,并进行了安全修补,可能也于事无补,因为很多漏洞尽管被发现了,却并没有进行修补,也没有对外公开,而是被单个组织或个人当做实施网络攻击的武器。

此次被黑的“方程式黑客组织”(Equation Group)与美国国家安全局的关系一直十分密切。而且外界也普遍认为,“方程式黑客组织”是美国国家安全局的一个下属部门。很多系统漏洞是由NSA先发现的,他们将所发现的漏洞统一收录在美国国家安全局网络武器库之中,但并不告知公众,而是故意利用漏洞来开发网络武器和实施网络攻击。

这个处于世界领先水平的,具有强大“后台”的“方程式黑客组织”没能抵挡“影子中间人”的攻击。据悉,此次从美国国家安全局网络武器库中泄露的安全漏洞有十几种,而最近攻陷世界的WannaCry勒索病毒只是通过其中一种漏洞传播的,后续“影子中间人”会如何利用剩下的安全漏洞,其结果令人不寒而栗。

虽然从法律上NSA并没有义务向公众公开自己发现的漏洞,但这可以说明美国政府在类似问题上对公众利益不够重视。不夸张地说,“勒索病毒门”是美国网络战政策的恶果,因为美国决心独霸全球网络空间,并为此积极配置遂行赛博战争的武器,这种“以邻为壑”的技术发展路径让美国乃至世界蒙受“无妄之灾”。

微软总裁兼首席法务官布拉德•史密斯在博客上发布声明,谴责美国政府部门囤积黑客攻击工具的做法,“我们以前见过美国中央情报局储存的有关(电脑网络)弱点的各种情报遭维基揭秘网站曝光。如今,美国国安局储存的这类情报失窃,以致影响全球各地的电脑用户,若用传统武器打比方,这次事件相当于美国军方的‘战斧’巡航导弹失窃”。

在5月15日的白宫新闻发布会上,美国国家安全顾问汤姆·波塞特(Tom Bossert)却全盘否认国安局是勒索软件的“摇篮”,“病毒的原代码不是由国安局的工具开发出来的,这种工具是由犯罪方开发的,也就是潜在的罪犯或外国国家”。

美国“第一防务”、“侦察野兽”等军事网站把矛盾对准了俄罗斯,认为“想哭”软件是继“干涉2016年美国大选”之后俄罗斯黑客施放的又一个“怪兽”,“他们一直干得很漂亮,像2007年用‘分布式拒绝服务’(DDOS)让爱沙尼亚举国瘫痪,莫斯科赢得了地缘政治上的声望,一年后格鲁吉亚成了喜爱一个DDOS攻击的对象,而且还遭到俄军常规部队的攻击,结果败得更惨,而在2014年乌克兰危机之后,据信是俄罗斯黑客用抹去硬盘驱动器的恶意代码对多家欧洲银行发动了计算机袭击,这些袭击所产生的效果要比转瞬即逝的分布式拒绝服务攻击持续时间更长”。

尽管几大西方主流媒体尚未跟进相关报道,但俄罗斯早已警觉这种“抹黑”论调,俄总统普京表示类似“想哭”的网络病毒正给其制造者和无辜的使用者带来巨大损失,“就像健康是不会传播的,传播的只是病毒”,他呼吁各国在“重大政治层面”讨论防范类似情况,并制定相应防范措施。普京提醒,2016年俄罗斯提议美国研究网络安全问题并就该问题签署相关政府间协议,“非常遗憾,我们的提议被否决了”。

更多分析请关注深圳卫视《直播港澳台》,每晚10点30分首播。

同时关注微信号“直播港澳台”,手机看直播、找往期视频。

订阅微信号“直说”,把脉国际时事。

参与互动话题请@新浪微博“深圳卫视直播港澳台”。

微信扫一扫打赏

微信扫一扫打赏

支付宝扫一扫打赏

支付宝扫一扫打赏