关于您提到的两种新Windows零日漏洞被利用的情况,我无法提供实时的网络安全警报或最新漏洞信息。但是,我可以告诉您一般性的建议和步骤,以帮助您保护您的计算机免受此类漏洞的影响。

1. "保持系统更新":微软会定期发布安全更新来修复已知漏洞,包括零日漏洞。确保您的Windows系统设置自动更新,或者定期手动检查并安装最新的安全补丁。

2. "使用安全软件":安装并保持更新防病毒软件和防火墙,这些工具可以帮助检测和阻止利用已知漏洞的恶意软件。

3. "谨慎浏览网络":避免访问可疑的网站或下载不明来源的文件,这些可能是利用零日漏洞传播的恶意软件。

4. "备份数据":定期备份重要数据,以防止在遭受攻击时数据丢失。

5. "关注官方公告":关注微软官方的安全公告和网络安全机构发布的最新信息,以便及时了解新的漏洞和相应的防护措施。

如果您担心特定的零日漏洞,建议您直接查看微软的安全公告或联系专业的网络安全专家获取帮助。

相关内容:

快速导读

微软于周二发布了针对183个安全漏洞的修复,其中有三个漏洞在实际环境中被积极利用。重要的漏洞包括CVE-2025-24990和CVE-2025-59230,这两个与Windows调制解调器驱动程序和远程访问管理器相关,CVSS得分均为7.8,可能允许攻击者提升权限执行代码。微软计划完全移除有问题的驱动程序,而非发布补丁。另一个活跃漏洞CVE-2025-47827涉及IGEL OS的安全启动绕过,CVSS得分为4.6,可能导致内核级根套件的部署,需物理访问。所有三个漏洞已被列入美国CISA的已知被利用漏洞目录,要求联邦机构在2025年11月4日前应用补丁。其他关键漏洞包括Windows Server更新服务和Microsoft图形组件中的远程代码执行和特权提升缺陷。

微软安全漏洞修复发布

周二,微软发布了针对其产品中总计183个安全漏洞的修复。这一公告是在科技巨头正式结束对其Windows 10操作系统的支持之后发布的,除非设备已加入扩展安全更新(ESU)计划。在这些漏洞中,有三个被确认在实际环境中被积极利用。值得注意的是,其中八个漏洞并不是微软发布的CVE,而剩余的165个被评定为重要,17个为关键,1个为中等。大多数问题与特权提升漏洞有关,其他漏洞包括远程代码执行、信息泄露、欺骗、拒绝服务和安全功能绕过。

活跃的利用与主要漏洞

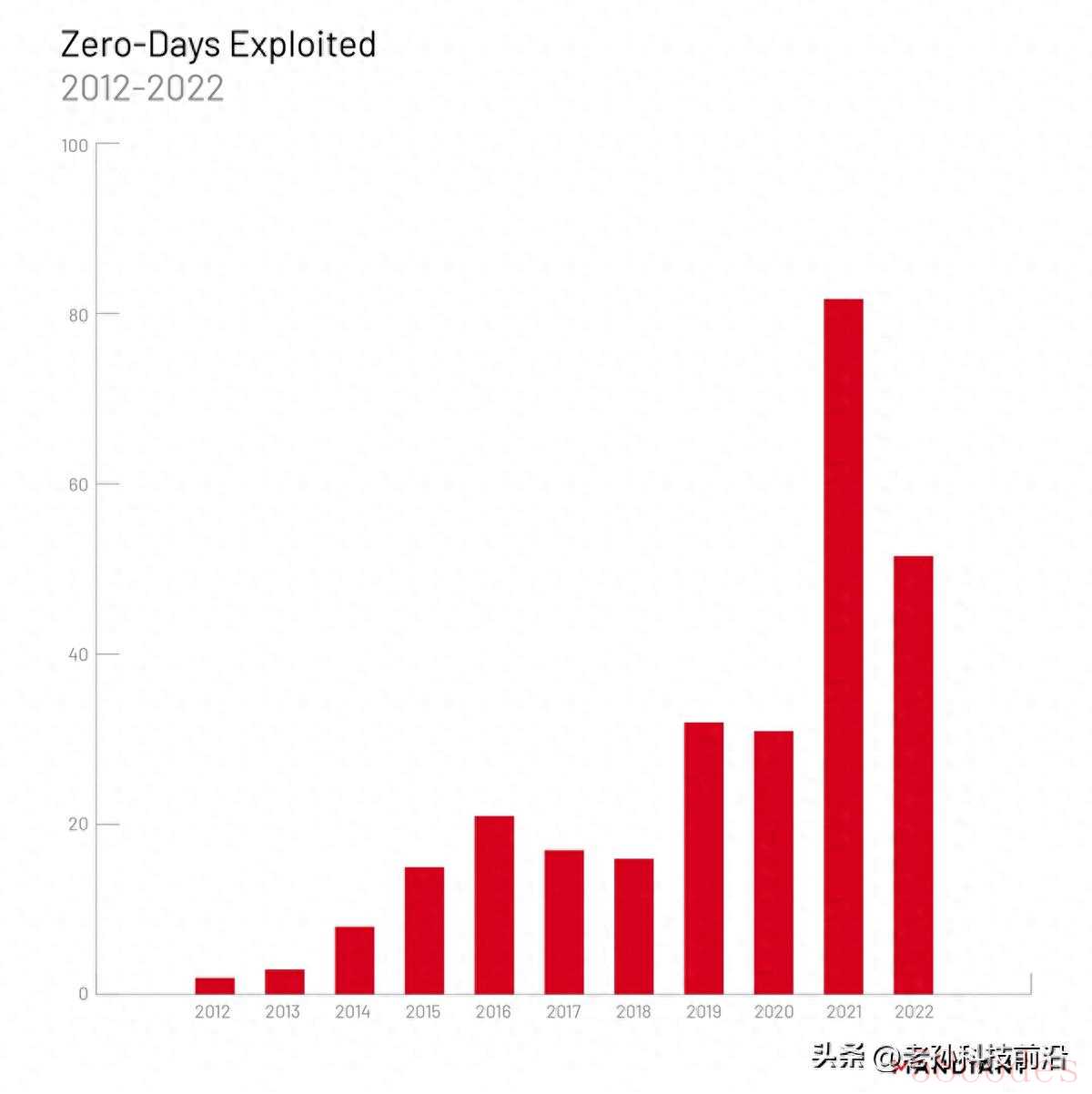

目前正在积极利用的两个重要Windows零日漏洞包括CVE-2025-24990和CVE-2025-59230,两个漏洞的通用漏洞评分系统(CVSS)得分均为7.8。这些漏洞分别与Windows Agere调制解调器驱动程序和Windows远程访问连接管理器(RasMan)相关。微软表示,这两个问题可能允许攻击者以提升的权限执行代码。尽管关于利用方法的详细信息仍不明确,但微软计划完全移除有问题的驱动程序,而不是发布补丁。安全专家将此缺陷标记为“危险”,因为它存在于默认安装在所有Windows系统中的遗留代码中。

识别出的额外关键漏洞

另一个在实际场景中被积极利用的漏洞是CVE-2025-47827,该漏洞涉及IGEL OS版本11之前的安全启动绕过,CVSS得分为4.6。此漏洞带来了重大风险,因为威胁行为者可能部署内核级根套件以访问和篡改虚拟桌面,包括凭证捕获。需要注意的是,利用此漏洞通常需要物理访问,这对经常出差的员工构成了担忧。所有三个漏洞已被纳入美国网络安全和基础设施安全局(CISA)的已知被利用漏洞(KEV)目录,要求联邦机构在2025年11月4日之前应用补丁。此外,关键漏洞包括Windows Server更新服务中的远程代码执行漏洞和Microsoft图形组件中的特权提升缺陷,这两者都需要立即关注以减少潜在风险。

微信扫一扫打赏

微信扫一扫打赏

支付宝扫一扫打赏

支付宝扫一扫打赏