这条消息可以解读为以下几点:

1. "事件:" "永恒之蓝"(SpecterBlue)网络安全漏洞再次被利用。

"永恒之蓝"是一个影响Windows操作系统的严重漏洞(CVE-2019-0708),允许攻击者在未授权的情况下远程执行代码。该漏洞最初由危害组织"暗网之王"(DarkSide)利用进行WannaCry勒索软件攻击,造成全球大范围影响。

2. "行为:" 攻击者利用该漏洞进行挖矿活动。

"WannaMiner"是一种挖矿木马(Mining Trojan)。攻击者不再仅仅锁定用户文件进行勒索(像WannaCry勒索软件那样),而是利用受感染计算机的计算资源来挖取加密货币(如门罗币Monero),以此牟利。使用漏洞进行传播可以快速感染大量主机。

3. "防御方:" 腾讯御见(Tencent Cloud Security Incident Response Center / Anti-DDoS & Anti-Virus Solutions)成功检测并捕获了该攻击行为。

腾讯御见是腾讯云提供的安全服务或其安全应急响应团队,负责监测和应对网络安全威胁。他们检测到了利用"永恒之蓝"漏洞传播WannaMiner木马的活动。

"总结来说:" 攻击者再次利用了臭名昭著的"

相关内容:

近年来,伴随比特币等区块链资产价格大幅飙升,巨额利益的刺激,数字货币挖矿的热潮随之兴起。与此同时,在不法黑客的操纵下,越来越多的恶意软件将控制电脑挖矿视为终极目标。

近日,腾讯安全御见威胁情报中心捕获一个名为WannaMiner的挖矿木马,该木马利用“永恒之蓝”漏洞在局域网内攻击传播,将染毒机器构建成一个健壮的僵尸网络,支持内网自更新,长期潜伏在电脑中以挖取门罗币。截至目前,国内已有近600家企业逾3万台电脑受到感染。腾讯安全御见威胁情报中心提醒各企业用户提高警惕,同时可以选择腾讯企业安全“御点”防御此类攻击。

(图:腾讯企业安全“御点”)

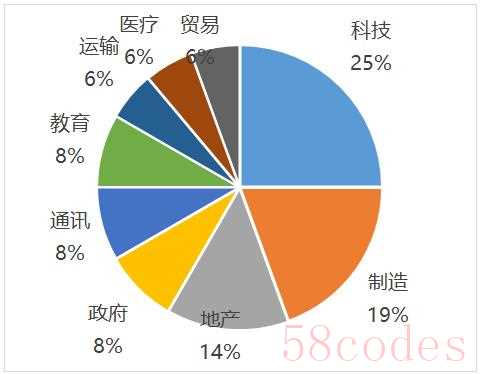

腾讯安全御见威胁情报中心监测发现,该病毒在2018年初开始传播并呈现上升趋势,受害者遍布科技公司、制造企业和政府机关等。其中医疗、教育等公共事业型单位一旦被攻击容易造成较大影响,建议相关单位尽快部署防御措施。

(图:受感染行业分布)

腾讯安全御见威胁情报中心对WannaMiner挖矿木马进行溯源分析发现,该木马主要通过“永恒之蓝”漏洞在局域网内攻击传播。臭名昭著的“永恒之蓝”漏洞曾经令企业网管闻之色变。2017年5月席卷全球的WannaCry勒索病毒利用的就是这个高危漏洞。据相关报道,该病毒影响了超过150个国家,造成的全球经济损失高达80亿美元。

与WannaCry不同的是,腾讯安全御见威胁情报中心此次发现的WannaMiner仅是利用“永恒之蓝”漏洞传播门罗币挖矿病毒,而不是加密破坏数据。挖矿病毒入侵后,用户最直观的感受就是电脑性能明显下降、发热量上升、风扇强化散热噪音增大。有经验的网民打开电脑任务管理器,会发现CPU和GPU占用率飙升到接近100%。由于电脑性能明显下降,会严重影响企业办公网络的正常运行。

此外,腾讯安全御见威胁情报中心的研究人员指出,WannaMiner木马能够利用“永恒之蓝”漏洞在局域网内主动攻击传播,说明至今仍有部分企业由于网络安全管理措施不足,迟迟未能修补这些高危漏洞,造成病毒木马入侵后迅速在局域网内扩散。由于其在内网传播过程中通过SMB进行内核攻击,可能造成企业内网大量机器出现蓝屏现象。值得庆幸的是,因普通个人电脑大多通过Windows安全更新和腾讯电脑管家等安全软件修补过安全漏洞,基本不受WannaMiner影响。

对此,腾讯安全御见威胁情报中心建议各企业用户,如果发现疑似WannaMiner挖矿木马,及时定位和隔离已中毒机器,可通过扫描26931端口判断,如该端口开放则主机已被感染;如需修补内网所有未安装补丁的电脑,可访问Microsoft目录更新页面下载补丁程序,其中WinXP,Windows Server 2003用户可访问。为更好地对抗挖矿木马等网络安全威胁,腾讯安全御见威胁情报中心建议全网安装专业终端安全管理软件,如腾讯御点,由管理员对全网进行批量杀毒和安装补丁,避免造成不必要的损失。

微信扫一扫打赏

微信扫一扫打赏

支付宝扫一扫打赏

支付宝扫一扫打赏