ChillyHell是一款备受关注的iOS逆向工程工具,它可以帮助开发者绕过苹果的签名机制,对iOS应用程序进行调试和修改。然而,近日有消息指出,ChillyHell的后门程序被曝光,这个后门程序潜伏了长达4年之久,并且成功地绕过了苹果的公证机制。

这一消息引起了广泛关注,因为ChillyHell是一款非常强大的工具,如果有人能够利用这个后门程序,那么他们就可以对iOS应用程序进行非法的修改和调试,从而对用户的隐私和安全造成严重威胁。

据曝光的信息显示,这个后门程序是通过ChillyHell的官方网站下载的,而不是通过苹果的App Store。因此,用户在下载和使用ChillyHell时需要格外小心,以确保不会下载到被篡改的版本。

此外,苹果公司也对这一事件做出了回应,表示会加强对iOS应用程序的审查和检测,以防止类似事件再次发生。苹果公司表示,他们会对所有上传到App Store的应用程序进行签名验证,以确保它们没有被篡改或添加了后门程序。

总的来说,ChillyHell后门曝光事件再次提醒我们,在使用任何第三方工具时都需要格外小心,以确保不会对自己的设备安全造成威胁。同时,苹果公司也需要继续加强对iOS应用程序的审查和检测,以保护用户的隐私和安全。

相关内容:

IT之家 9 月 11 日消息,网络安全公司 Jamf Threat Labs 昨日披露名为“ChillyHell”的 Mac 后门程序,自 2021 年通过苹果官方公证(notarization)后潜伏 4 年,直至 2025 年才被发现。

IT之家注:公证是苹果的审核机制之一,开发者提交应用后由苹果扫描,主要自动扫描阻止已知恶意软件,获批应用可在 macOS 上直接运行而不受 Gatekeeper 拦截。

Jamf 分析年 5 月上传至 VirusTotal 的样本后,意外发现了“ChillyHell”,该程序早在 2021 年就获得苹果批准,并在 Dropbox 上公开分发,期间未触发任何安全警告,意味着普通用户可能在毫无察觉的情况下运行它。

ChillyHell 利用合法开发者 ID 成功绕过检测,获得与正规软件同等的信任。直到 Jamf 上报后,苹果才吊销相关证书,但这只能阻止新安装,已感染的系统仍需人工清理。

技术分析显示,ChillyHell 是面向 Intel 架构 Mac 的模块化 C++ 后门,伪装为无实际功能的 macOS 小程序。运行后会收集系统信息、建立持久化并连接命令与控制服务器。

ChillyHell 可通过 LaunchAgent、LaunchDaemon 或修改 shell 配置文件等方式驻留,即便失败也会使用修改.zshrc 等旧手段确保存活。

该后门具备多种插件模块,例如:

ModuleBackconnectShell 可建立反向 Shell 并显示“Welcome to Paradise”横幅;

ModuleUpdater 用于自我更新;

ModuleLoader 能下载并执行新载荷;

ModuleSUBF 则会下载工具和字典,对本地账户进行暴力破解,疑似针对 Kerberos 认证。模块化与暴力破解能力在 macOS 恶意软件中较为罕见。

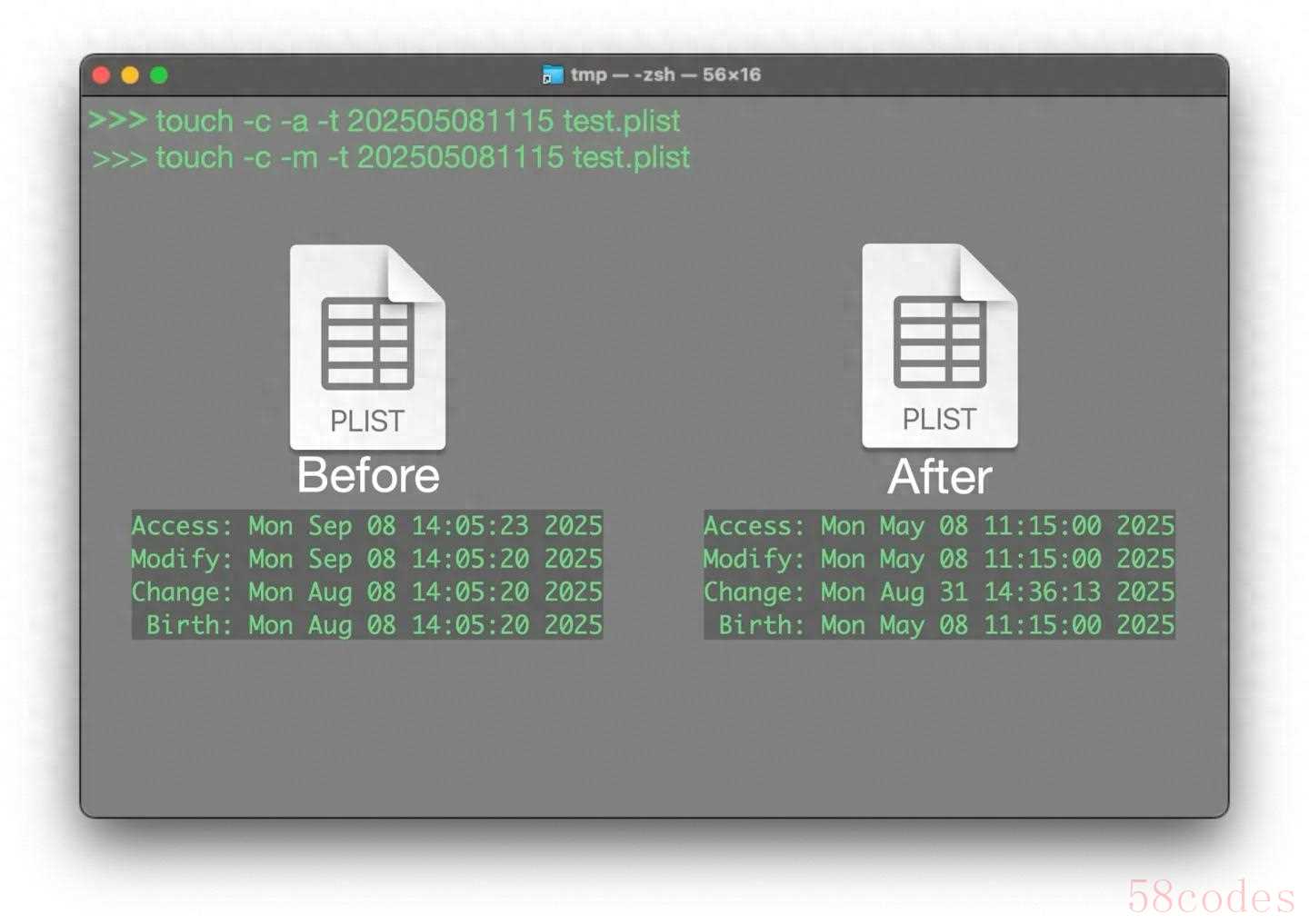

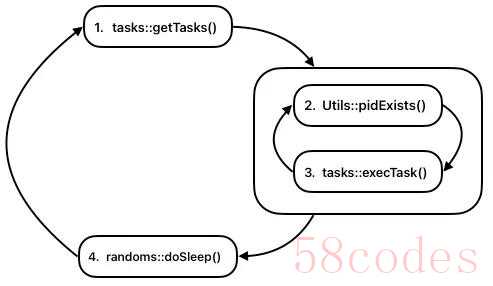

为隐藏行踪,ChillyHell 会修改文件时间戳,并在浏览器中打开 Google 主页作掩护。其通信通过硬编码 IP,结合 DNS 和 HTTP,每 60 至 120 秒随机间隔执行任务,确保灵活与隐蔽性。Jamf 指出,这种经过公证的后门非常适合对特定目标的定向攻击。

微信扫一扫打赏

微信扫一扫打赏

支付宝扫一扫打赏

支付宝扫一扫打赏