当你的“网络门牌”(DNS)被篡改,指向一个恶意的网站时,HTTPS仍然可以提供一定程度的保护,但这并非完全无懈可击。以下是HTTPS在这种情况下如何守住“最后防线”以及存在的风险:

"HTTPS的“最后防线”:证书透明度(Certificate Transparency, CT)"

证书透明度是一个公开的日志系统,用于记录所有由受信任的证书颁发机构(CA)颁发的SSL/TLS证书。其目的是增加透明度,使得任何人都能够监控和检测到未经授权或恶意的证书颁发。

"具体机制如下:"

1. "证书发布:" 当CA颁发一个证书时,它必须将这个证书及其相关信息(如颁发者、有效期、所颁发的域名等)提交到CT日志中。

2. "日志监控:" 有多种类型的CT日志,包括运营者日志(由CA或其他组织运营)、聚合日志(收集多个运营者日志的日志)和搜索引擎日志(由搜索引擎运营,如Google)。

3. "恶意证书检测:" 如果有人尝试为你的域名颁发一个恶意的证书(例如,在DNS被篡改后),这个证书会被发布到CT日志中。

4. "自动警告:" CT日志的监控者(如浏览器、安全软件、网站管理员)可以订阅这些日志,并在检测到与他们的域名相关的恶意证书时收到警告。

5. "阻止连接:" 浏览器或其他客户端

相关内容:

你是否遇到过这样的情况:打开一个正规网站,右下角却弹出一个“澳门赌场”的广告?或者,你明明在地址栏输入了正确的网址,却被跳转到了一个毫不相干的推广页面?

当你抱怨某些“流氓软件”时,你可能已经遭遇了互联网世界最古老的“黑魔法”之一:流量劫持。

⚠️ 一个形象的比喻 这种行为就像是在你回家的必经之路上,有人恶意篡改了所有的路牌。你本来想去“人民广场”,结果却被指到了一个“野鸡游乐园”。

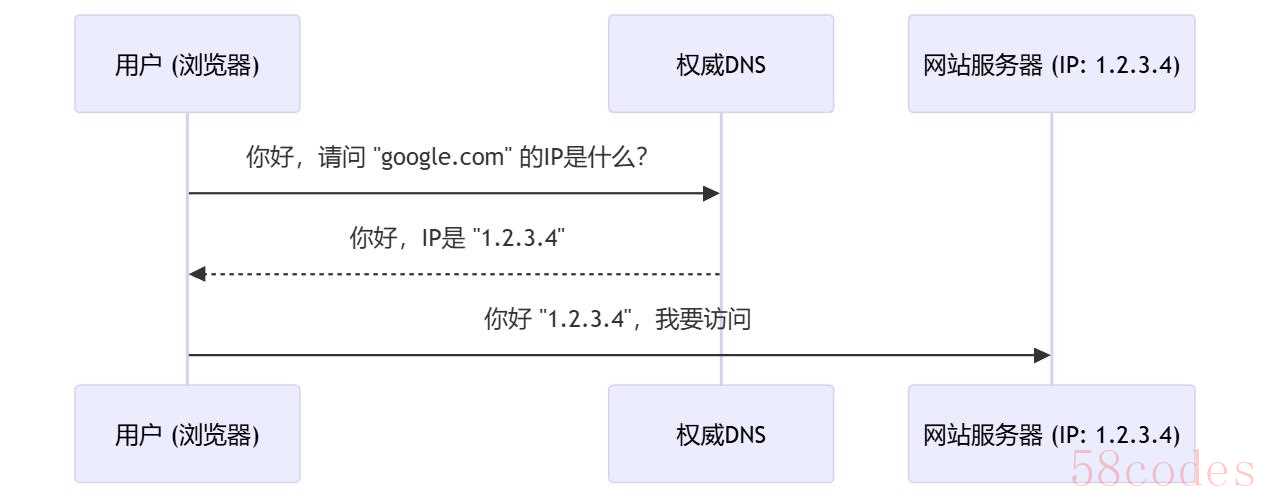

什么是DNS?

在互联网上,这个“路牌系统”就是DNS(Domain Name System,域名系统)。

我们的互联网是靠IP地址(一串数字,像“114.114.114.114”)来定位服务器的。DNS的作用,就是一本“数字地图集”,帮你把“google.com”这样的域名翻译成IP地址。

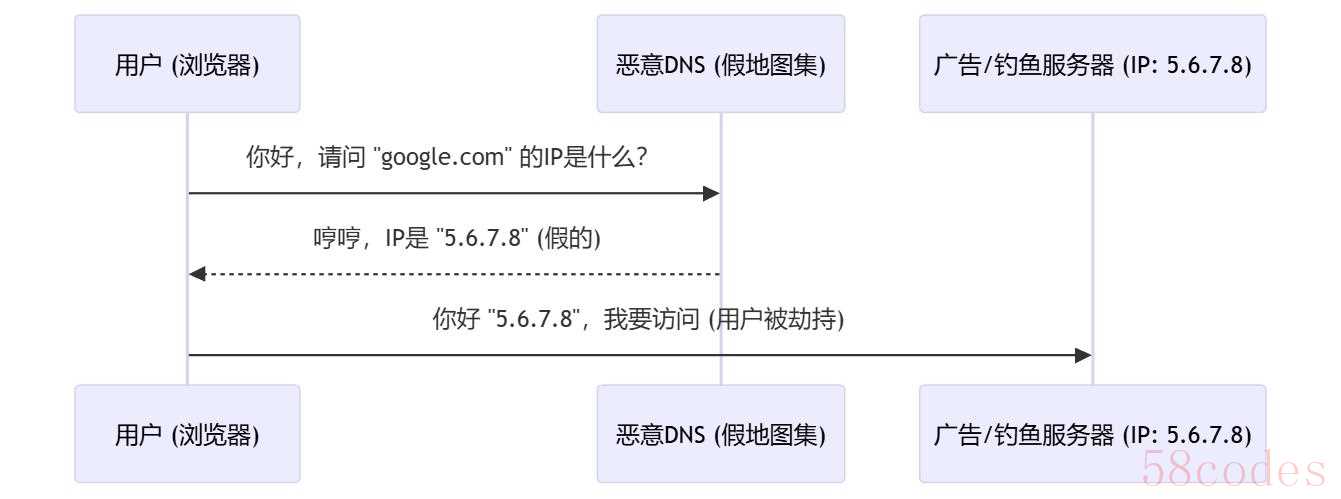

劫持如何发生?

流量劫持,最常见的一种就是“DNS劫持”。恶意软件或被黑客控制的路由器,会偷偷修改你电脑或手机的“DNS设置”。

它们不再让你去查询权威的“地图集”,而是指向一个它们自己控制的 “假地图集” (恶意DNS服务器)。

另一威胁:HTTP劫持

除了篡改你本地的设置,更高级的劫持发生在网络路径中(例如网络运营商层面)。它们可能会在你访问网页(特别是使用HTTP协议)的流量中“插一脚”,强行注入广告代码。

️ HTTPS:最后的防线

那么,我们该如何保护自己不被这些“假路牌”误导呢?答案是 HTTPS。

HTTPS的核心是“加密”和“身份认证”。

协议 | 传输方式 | 风险 |

HTTP | 明信片 (公开) | 易被窃听、篡改、注入广告 |

HTTPS | 带锁保险箱 (加密) | 防止窃听,保证数据完整性 |

关键一步:身份认证

当你访问一个使用HTTPS的网站时(网址以 https:// 开头),浏览器会要求网站出示“身份证”——即 SSL/TLS证书。

这个证书由权威机构颁发,能证明这个网站确实是它声称的那个网站,而不是一个冒牌货。

核心保护:数据加密

更重要的是,一旦身份确认,你和网站之间的所有通信都会被加密。

即使流量被劫持者(如中间人)截获,他们看到的也只是一堆乱码,无法篡听你的密码,也无法往你的网页里强行注入广告。

✅ 你的安全最佳实践

在这个“路牌”时常失灵的数字世界中,保护自己数据安全的最佳实践是:

- 养成优先访问 HTTPS 网站的习惯。

- 警惕浏览器弹出的“证书无效”或“连接不安全”的警告。

微信扫一扫打赏

微信扫一扫打赏

支付宝扫一扫打赏

支付宝扫一扫打赏