我并没有收到任何信息。不过,这个话题很有趣。您是指某个特定的短信服务或者应用程序吗?如果您有更多信息或者想要讨论的其他话题,请随时告诉我。

相关内容:

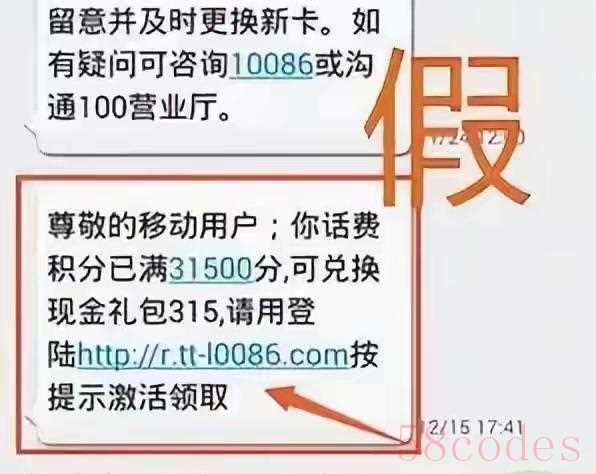

“l0086”不是中国移动的客服号,它只是把字母“l”和数字“0”贴得足够近,让肉眼在第一秒把它看成“10086”。

国家反诈中心去年12月的月报说,就靠这一根“睫毛”的距离,全国环比多骗了37%的人。

把这条短信点开,你会先跳到一个“积分兑换”页面,再自动连上一个叫“CMCC”的WiFi。

页面是钓鱼,WiFi也是钓鱼,两边一起拽网,68%的人当场被抄走银行口令、相册、通讯录,连去年删掉的聊天记录都能被捞回来。

更损的还在后面。

第二天你会收到一条“兑换成功”的确认短信,下午再接到“客服”电话,说“操作失误,需要退款”,让你打开屏幕共享。

两步之间隔了24小时,就是为了把你的警惕心放进冰箱,第二天再拿出来慢慢切。

工信部今年1月通报,伪基站已经学会穿“5G马甲”,信号强度、运营商名称和真基站一模一样,短信直接躺进正常列表,和10086的账单肩并肩。

骗子还在文字里偷偷塞“Unicode控制符”,把“cn.moc”倒着写成“com.cn”,肉眼根本看不出破绽。

想活命,先把“3秒原则”练成肌肉记忆:

任何带链接的短信,锁屏,深呼吸,数完“1、2、3”再解锁。

就这3秒,大脑皮层里负责理性的小人会抢先跑到门口,把冲动的小人按在地上。

接着打开手机自带的“诈骗短信云防护”,华为、小米、OPPO、vivo路径不同,但都在“短信—设置—骚扰拦截”里,开关一开,运营商在云端帮你先挡98%的变种号。

再装“国家反诈中心”App2.3.5,点开“短信截图AI识别”,把可疑界面截屏上传,算法半秒告诉你哪里造假,比问群友快100倍。

企业财务把“I、l、1、0、O”五个孪生字符直接写进财务系统黑名单,付款指令必须走“短信+邮件+电话”三重交叉,少一条就原地刹车。

中国移动已经把官方短信迁到10658新号段,旧号段来的“福利”一律先扔12321复查,编辑“CXFX#可疑号码”发过去,30秒内收到鉴定结果,别嫌麻烦,比去派出所做笔录省时间。

去年2月,一家上市公司的财务总监就是栽在“工信部备案通知+通信管理局回访”的双重身份剧本,120万元半小时转出。

复盘时才发现,骗子用的号码前缀也是“l0086”,只是当时没人把一根睫毛当回事。

记住,骗子所有的“新招”都是在抢你的第一秒反应。

把“3秒原则”和“云防护”打开,先让子弹飞一会儿,再决定要不要接。

别给那根睫毛挡住眼睛的机会——让骗子自己去数“1、2、3”吧。

微信扫一扫打赏

微信扫一扫打赏

支付宝扫一扫打赏

支付宝扫一扫打赏