在华为eNSP(Enterprise Network Simulation Platform)中配置和登录设备(通常是路由器或交换机)进行Telnet远程登录,通常涉及以下步骤:

"核心概念:"

"Telnet:" 一种网络协议,用于在客户端和服务器之间提供基于文本的远程登录会话。它工作在TCP/IP模型的网络层之上。

"虚拟终端线路 (VTY):" 设备上用来处理Telnet(以及传统SSH、Console)会话的逻辑线路。设备会为每个可能的远程会话保留一个VTY线路。

"用户认证:" 在允许用户通过VTY登录并进入用户视图或系统视图之前,需要对其进行身份验证。

"登录失败保护:" 为了安全,通常需要配置登录失败次数限制和锁定时间,以防止暴力破解密码。

"配置步骤:"

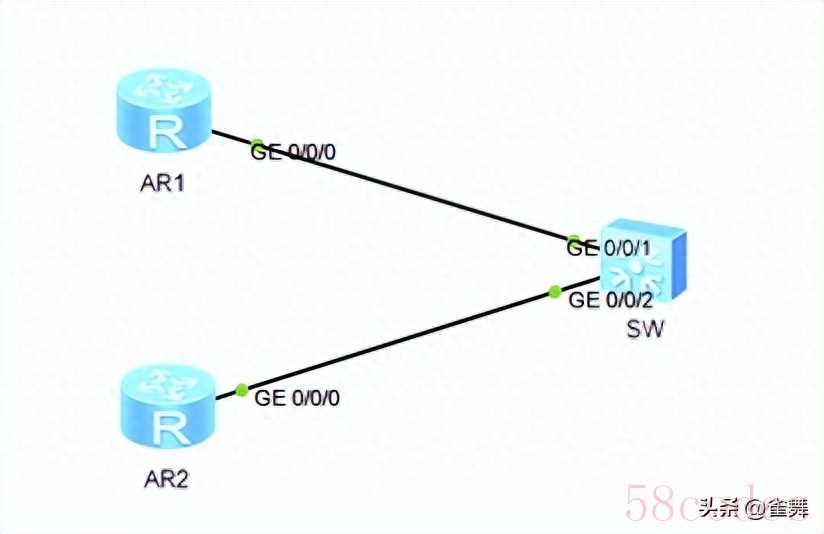

假设你有一个eNSP拓扑,包含一台路由器或交换机,并且你想从另一台设备(或者模拟的客户端)远程登录它。

1. "进入系统视图:"

```bash

<设备名称> system-view

[设备名称]

```

`system-view` 命令让你能够访问全局配置模式。

2. "配置VTY线路:"

你需要为允许Telnet登录的虚拟终端线路配置用户认证模式。

```bash

[设备名称] line vty 0 4

相关内容:

一、VRP 系统与 Telnet 远程登录基础(一)什么是 VRP 系统VRP(Versatile Routing Platform)是华为数据通信设备的通用操作系统,支持路由器、交换机、防火墙等设备。通过命令行界面(CLI)可实现设备管理,而 Telnet 协议能让管理员远程接入 CLI,无需现场操作。(二)Telnet 登录的优势与安全提示Telnet 作为一种远程登录协议,在网络管理中具有独特的优势。首先,它支持多用户同时登录,这对于大型企业网络的管理非常重要。想象一下,当网络出现问题时,多个管理员可以同时通过 Telnet 登录到设备上,各自负责不同方面的排查和处理,大大提高了故障解决的效率。其次,Telnet 允许管理员实时配置修改设备参数。比如,当企业需要调整网络访问策略时,管理员可以通过 Telnet 远程登录到路由器或交换机上,立即修改相关配置,无需亲自到设备所在地进行操作,节省了大量的时间和人力成本。再者,Telnet 不受地理距离的限制,只要设备接入网络,管理员就可以在任何地方通过 Telnet 进行访问,实现真正的跨网络环境管理。不过,Telnet 也存在一些安全隐患。由于它传输数据时不进行加密,所有的数据,包括用户名和密码,都是以明文形式在网络中传输的。这就好比我们寄信时没有使用信封,信件内容完全暴露在外面,很容易被他人窃取或篡改。因此,建议大家在使用 Telnet 时,尽量在安全的网络环境中进行,比如企业内部的专用网络。如果是在公共网络环境下,最好结合 ACL(访问控制列表)来限制登录 IP,只允许特定的 IP 地址访问设备,减少被攻击的风险。在生产环境中,由于对数据安全要求较高,更推荐使用 SSH(Secure Shell)加密协议,它能有效防止远程管理过程中的信息泄露问题 。二、Telnet 登录配置前的准备工作(一)设备与网络条件1. 设备初始化:已通过 Console 口登录(首次配置必做);2. 网络连通:客户端 PC 与设备管理接口 IP 互通;关键配置命令(以交换机为例): 1. 用 “直通线” 连接 PC1 以太网口→交换机 Ethernet0/0/1 口;2. 用 “直通线” 连接 PC2 以太网口→交换机 Ethernet0/0/2 口;3. PC IP 配置:

1. 用 “直通线” 连接 PC1 以太网口→交换机 Ethernet0/0/1 口;2. 用 “直通线” 连接 PC2 以太网口→交换机 Ethernet0/0/2 口;3. PC IP 配置:

(三)全流程配置步骤步骤 1:交换机 Console 口初始化(首次登录)1. 右键交换机→选择 “Console 登录”→弹出命令行窗口(波特率默认 9600,无需修改);2. 进入系统视图并改名(便于识别): 实验编址

实验编址

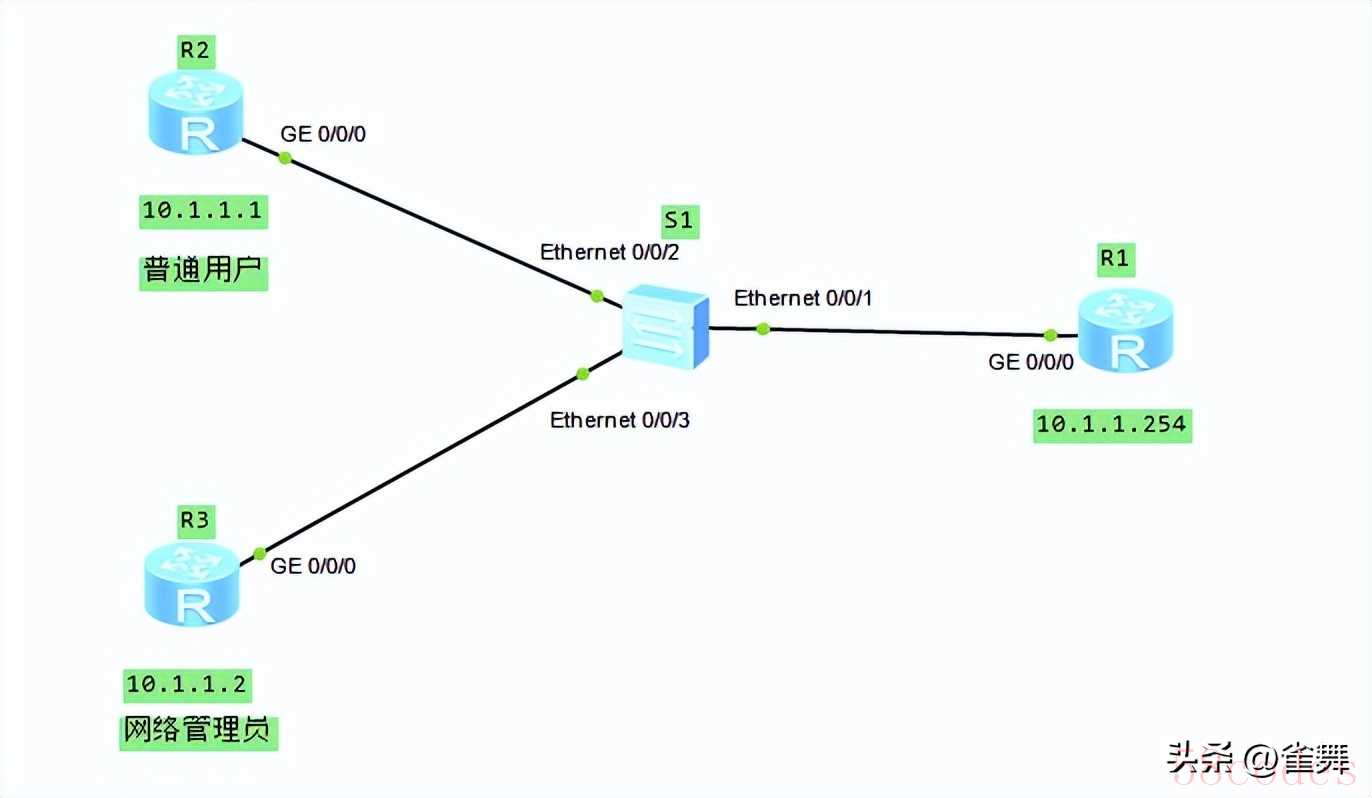

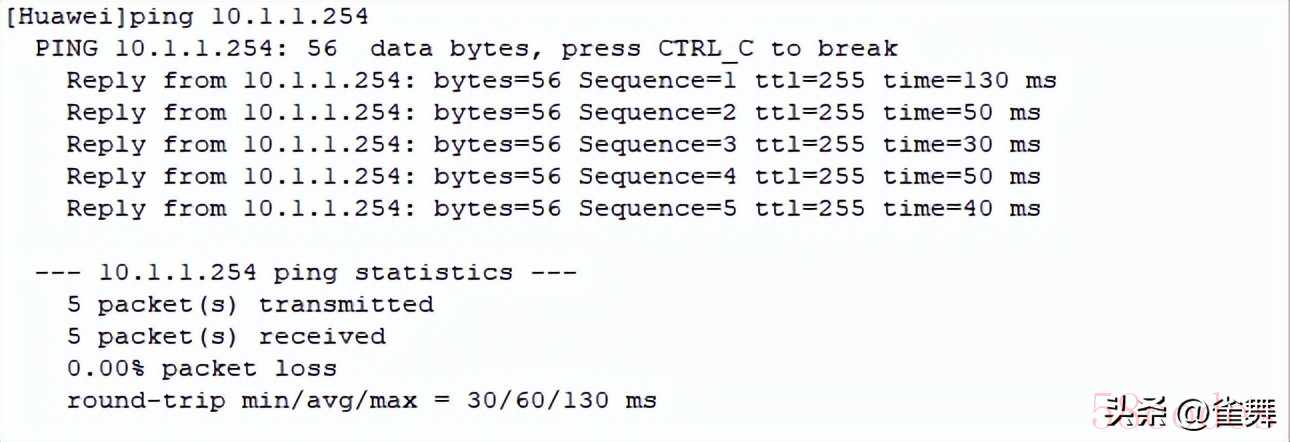

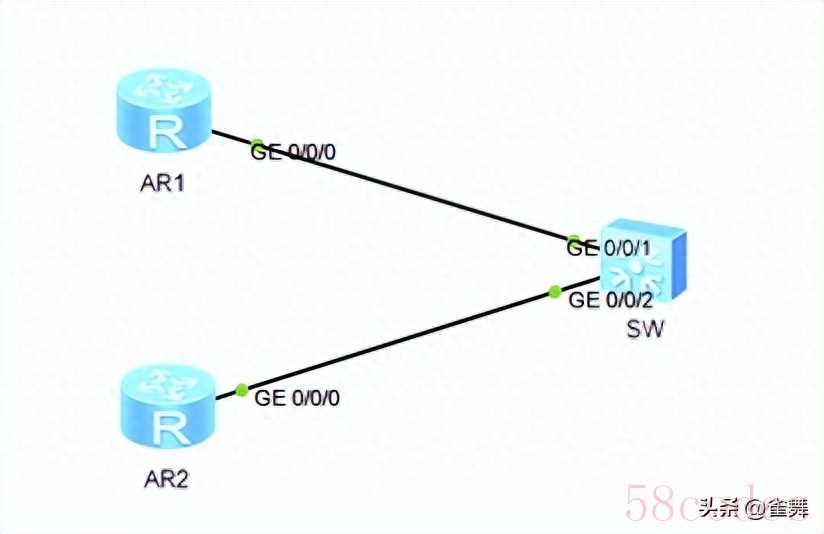

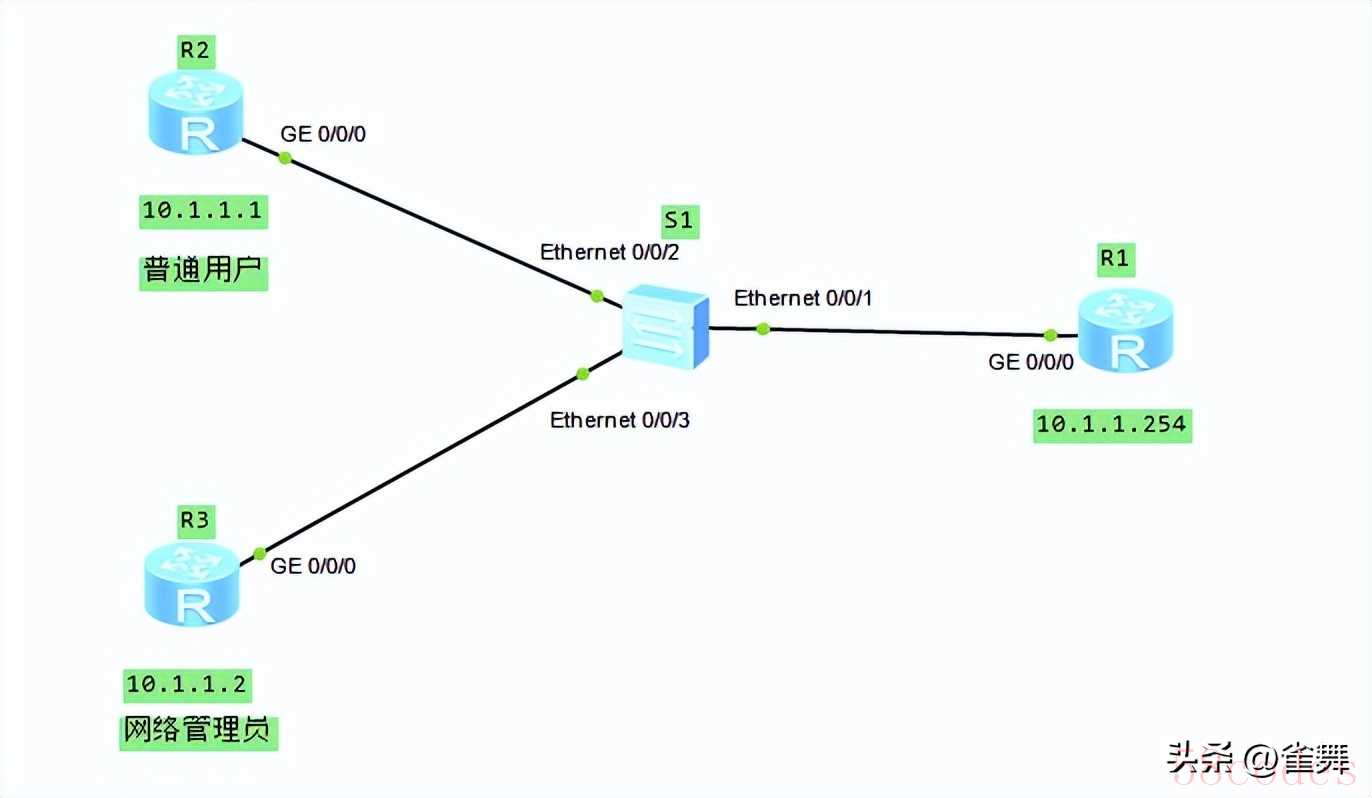

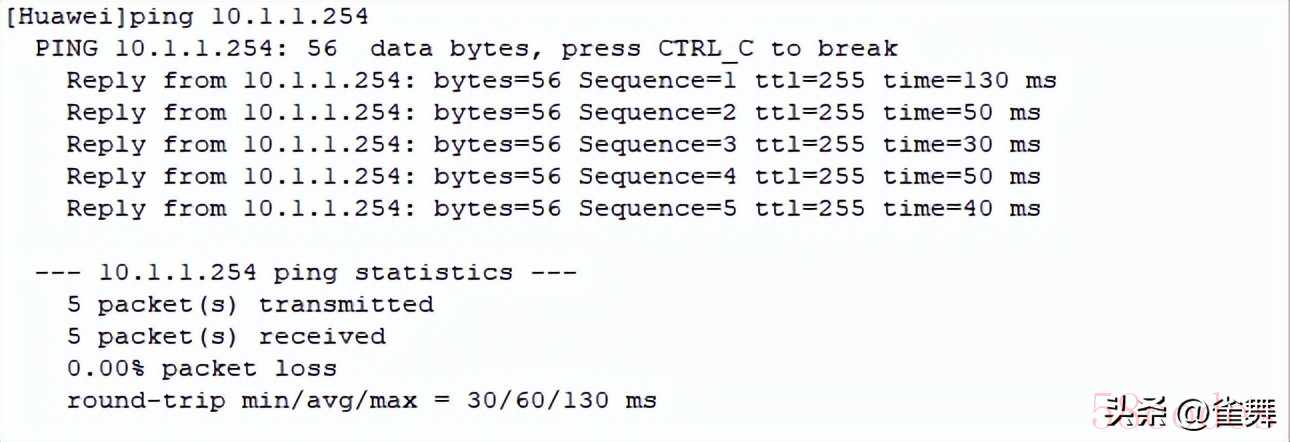

实验步骤1.基本配置根据实验编址进行相应的基本配置,并使用ping命令检测各直连链路的连通性。这里以用户主机和默认网关间的连通性为例。R1

2.配置Telnet的密码验证为了方便公司员工对机房设备进行远程管理和维护,首先需要在路由器上配置Telnet功能。为了提高网络安全性,可在使用Telnet时进行密码认证,只有通过认证的用户才有权限登录设备。在R1上配置Telnet验证方式为密码验证方式,密码为huawei,并设置验证密码以密文方式存储,在配置文件中以加密的方式显示密码,能够使密码不容易被泄露。R1

2.配置Telnet的密码验证为了方便公司员工对机房设备进行远程管理和维护,首先需要在路由器上配置Telnet功能。为了提高网络安全性,可在使用Telnet时进行密码认证,只有通过认证的用户才有权限登录设备。在R1上配置Telnet验证方式为密码验证方式,密码为huawei,并设置验证密码以密文方式存储,在配置文件中以加密的方式显示密码,能够使密码不容易被泄露。R1

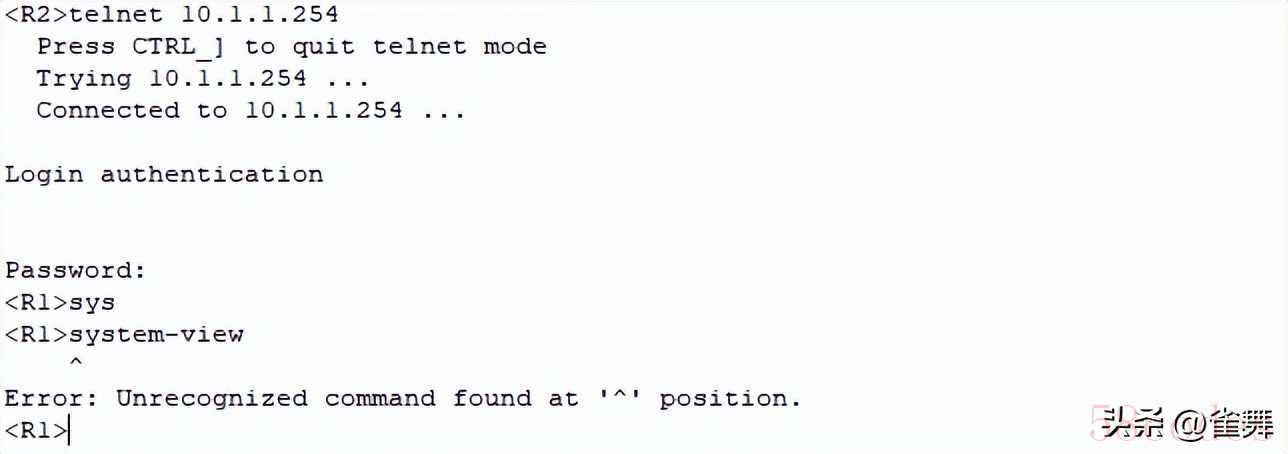

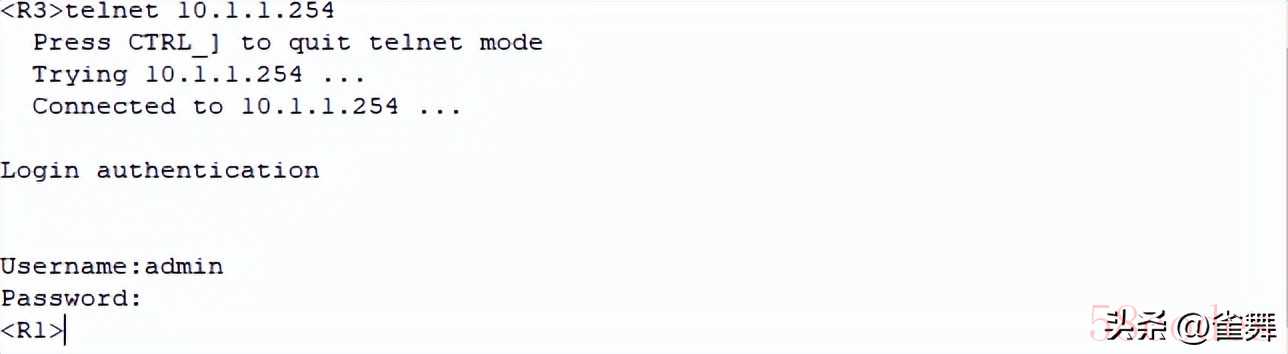

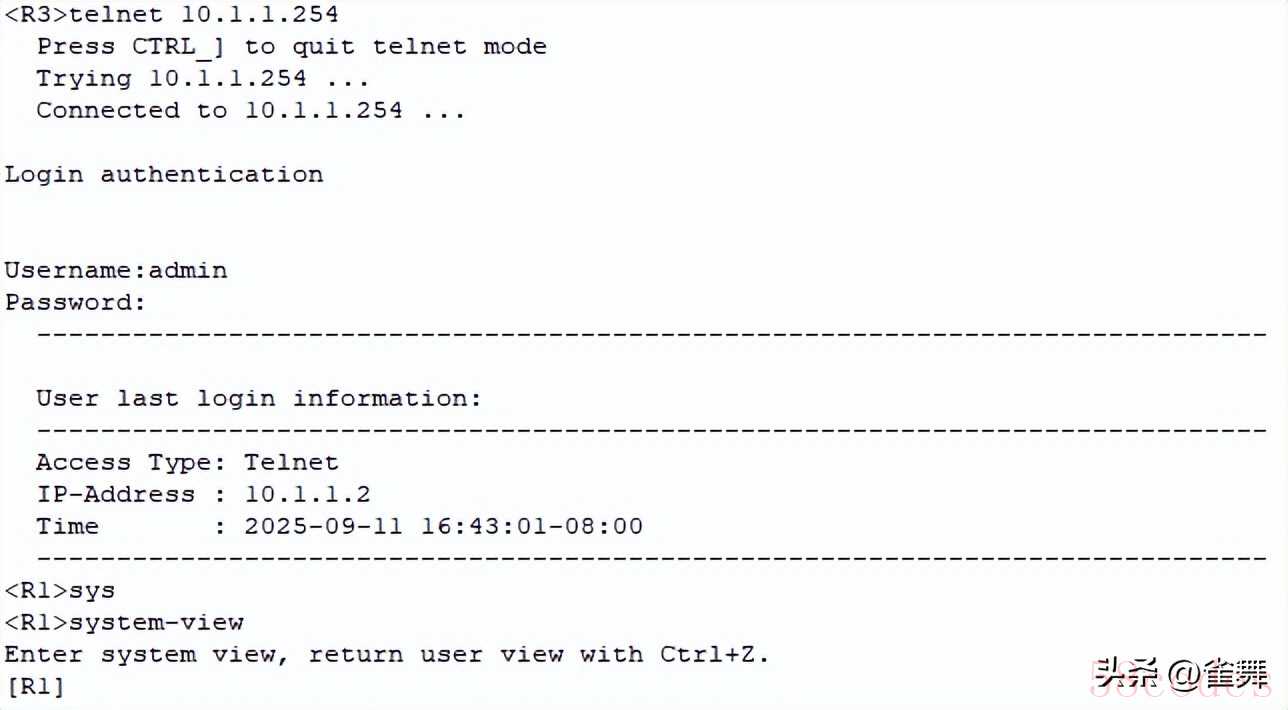

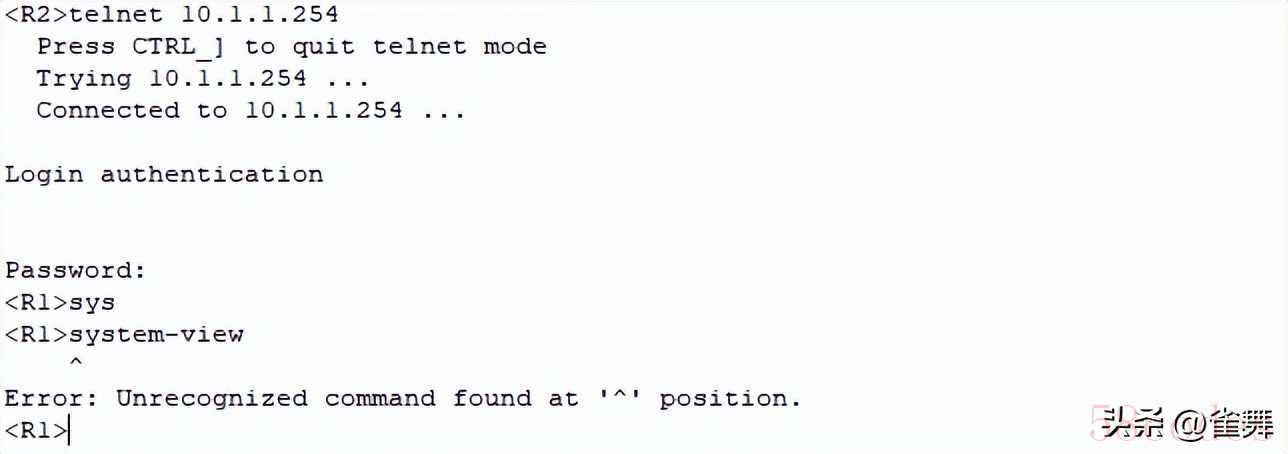

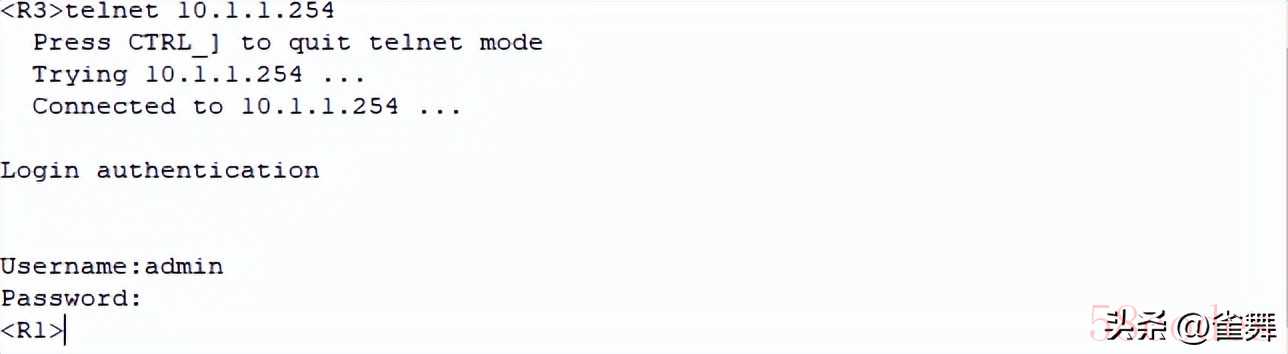

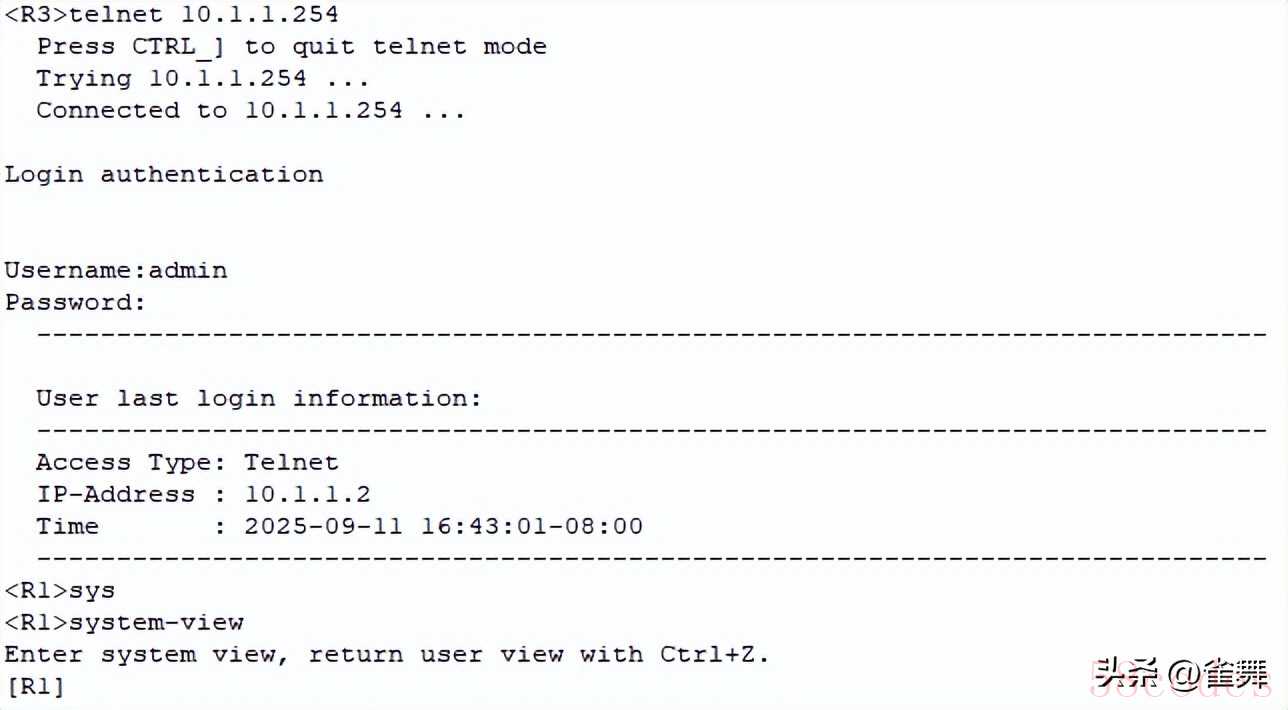

可以观察到,此时输入正确的密码后即可进入R1的用户视图,但是在试图进入R1的系统视图时被拒绝了,这是因为用户级别不够,所以无法执行更高一级的命令。管理员使用自己单独的用户名和密码登录设备,拥有设备的配置和管理权限。这里要将VTY用户界面的认证模式修改成AAA认证,这样才能使用本地的用户名和密码进行认证。默认情况下,设备的AAA认证功能是开启的,所以只需要为管理员在本地配置相应的用户名和密码即可。下面模拟进入AAA视图下配置本地用户名admin和密文密码hello,并且将该用户的用户级别修改为3(管理级)。R1

可以观察到,此时在连接R1时需要同时输入用户名和密码进行认证。输入正确的用户名和密码后即可进入R1的用户视图下,且可以使用system-view命令进入到R1的系统视图下,从而对R1进行所有相关的配置和管理操作。 八、总结与最佳实践(一)生产环境建议:优先使用 SSH 替代 Telnet在生产环境中,数据安全至关重要。由于 Telnet 传输数据不加密,存在极大的安全风险,一旦被攻击者截获通信数据,用户名、密码等敏感信息将一览无余。而 SSH 协议采用加密技术,能够有效防止数据被窃取或篡改,就像给数据穿上了一层坚固的铠甲。所以,为了保障网络设备管理的安全性,强烈建议优先使用 SSH 替代 Telnet。如果因为某些特殊原因必须使用 Telnet,也要结合 ACL 等安全措施,严格限制登录 IP,降低安全风险 。(二)权限最小化:根据运维需求分配用户权限根据最小权限原则分配用户权限是保障设备安全的重要策略。不同的运维人员在网络管理中承担着不同的职责,比如有些人员只需要进行设备状态监控,有些人员则需要进行配置修改等操作。我们可以根据这些实际需求,为不同的用户分配不同的权限级别。例如,对于只需要进行监控的人员,可以分配监控级权限,他们只能执行如 display 等查看命令;而对于需要进行配置修改的人员,可以分配配置级权限,让他们能够执行与配置相关的命令。避免使用最高权限账户直接登录,这样即使某个账户被破解,攻击者也无法获取过高的权限,从而限制了潜在的损害范围 。(三)定期审计:通过 display users 检查登录会话定期审计设备的登录会话是及时发现潜在安全问题的有效方法。我们可以使用 “display users” 命令查看当前登录到设备的用户列表,包括用户的登录时间、来源 IP 等信息。通过定期检查这些信息,我们可以及时发现异常的登录行为,比如来自陌生 IP 地址的登录,或者长时间闲置的登录会话。对于闲置的连接,我们要及时清理,使用 “kill user - interface { ui - number | ui - type ui - number1 }” 命令断开用户连接,释放系统资源,同时也降低了被攻击的风险 。通过以上步骤,您可以快速掌握 VRP 系统 Telnet 登录的核心配置与安全优化方法。实际操作中,建议结合华为 eNSP 模拟器进行演练,熟悉命令行逻辑后再应用于真实设备,确保网络管理的高效与安全。

八、总结与最佳实践(一)生产环境建议:优先使用 SSH 替代 Telnet在生产环境中,数据安全至关重要。由于 Telnet 传输数据不加密,存在极大的安全风险,一旦被攻击者截获通信数据,用户名、密码等敏感信息将一览无余。而 SSH 协议采用加密技术,能够有效防止数据被窃取或篡改,就像给数据穿上了一层坚固的铠甲。所以,为了保障网络设备管理的安全性,强烈建议优先使用 SSH 替代 Telnet。如果因为某些特殊原因必须使用 Telnet,也要结合 ACL 等安全措施,严格限制登录 IP,降低安全风险 。(二)权限最小化:根据运维需求分配用户权限根据最小权限原则分配用户权限是保障设备安全的重要策略。不同的运维人员在网络管理中承担着不同的职责,比如有些人员只需要进行设备状态监控,有些人员则需要进行配置修改等操作。我们可以根据这些实际需求,为不同的用户分配不同的权限级别。例如,对于只需要进行监控的人员,可以分配监控级权限,他们只能执行如 display 等查看命令;而对于需要进行配置修改的人员,可以分配配置级权限,让他们能够执行与配置相关的命令。避免使用最高权限账户直接登录,这样即使某个账户被破解,攻击者也无法获取过高的权限,从而限制了潜在的损害范围 。(三)定期审计:通过 display users 检查登录会话定期审计设备的登录会话是及时发现潜在安全问题的有效方法。我们可以使用 “display users” 命令查看当前登录到设备的用户列表,包括用户的登录时间、来源 IP 等信息。通过定期检查这些信息,我们可以及时发现异常的登录行为,比如来自陌生 IP 地址的登录,或者长时间闲置的登录会话。对于闲置的连接,我们要及时清理,使用 “kill user - interface { ui - number | ui - type ui - number1 }” 命令断开用户连接,释放系统资源,同时也降低了被攻击的风险 。通过以上步骤,您可以快速掌握 VRP 系统 Telnet 登录的核心配置与安全优化方法。实际操作中,建议结合华为 eNSP 模拟器进行演练,熟悉命令行逻辑后再应用于真实设备,确保网络管理的高效与安全。

<设备> system-view # 进入系统视图

vlan 1 # 进入默认管理VLAN(多数设备默认用VLAN 1)

quit

interface vlanif 1 # 进入VLAN 1的三层接口

ip address 192.168.1.1 255.255.255.0 # 配置管理IP

quit

ping 192.168.1.100 # 测试与客户端PC(192.168.1.100)的连通性 telnet server enable # 全局启用Telnet服务(必开,否则无法远程连接)

display telnet server status # 验证Telnet服务状态(确保"Telnet server is enabled") aaa // 进入AAA认证配置视图

local-user admin password cipher Admin@123 // 创建用户admin,密码加密存储(cipher表示密文)

local-user admin privilege level 15 // 设为最高权限(15级可执行所有命令,0级仅查看)

local-user admin service-type telnet // 允许该用户通过Telnet登录(也可加ssh支持多协议)

display local-user admin // 验证用户配置(查看用户名、权限、服务类型是否正确)

quit// 进入0-4号VTY接口(支持5个同时远程连接)

user-interface vty 0 4

// 开启password认证模式(核心命令)

authentication-mode password

// 设置登录密码(cipher表示密文存储,防泄露)

set authentication password cipher Telnet@123

//仅允许Telnet协议接入该接口

protocol inbound telnet

// 配置会话超时(5分钟无操作自动断开,增强安全)

idle-timeout 5

//验证当前VTY接口配置(确认密码与认证方式正确)

display this

# 预期显示内容包含:

# authentication-mode password

# set authentication password cipher ******(加密后的密码)

# protocol inbound telnet

quit

save # 保存配置(防止设备重启后认证配置丢失) // 进入0-4号VTY接口(支持5个同时远程连接)

user-interface vty 0 4

// 仅允许Telnet协议接入(若要同时支持SSH,可写telnet ssh) protocol inbound telnet

// 认证方式设为AAA(关联第二步创建的本地用户)

authentication-mode aaa

// 配置会话超时(5分钟无操作自动断开,增强安全)

idle-timeout 5

quit

save # 保存当前配置(避免后续操作丢失)C:UsersPC> telnet 192.168.1.1 # 输入设备管理IP

Trying 192.168.1.1...

Connected to 192.168.1.1.

Escape character is '^]'.

Username: admin # 输入AAA用户名

Password: # 输入密码(输入时不显示,输完按回车)

<设备> # 登录成功,进入用户视图<设备> system-view # 尝试进入系统视图,若能成功则权限配置正确

# 进入系统视图,可执行配置命令// 查看当前登录用户(显示登录IP、接口、用户名)

display users

// 查看Telnet端口(23号)连接状态(确认是否有客户端连接)

display tcp status | include 23

// 查看VTY接口配置(核对认证方式、协议、超时时间)

display vty 0 4 // 创建基本ACL(2000-2999为基本ACL,用于限制源IP)

acl 2000

// 允许192.168.1.0网段登录

rule permit source 192.168.1.0 0.0.0.255

// 拒绝其他所有IP(ACL默认拒绝,加此条更明确)

rule deny source any

quit

user-interface vty 0 4

// 将ACL应用到VTY接口(仅允许ACL允许的IP登录)

acl 2000 inbound

quit user-interface vty 0 4

authentication-mode password # 切换为密码认证

// 设置登录密码(密文存储)

set authentication password cipher Password@123

quit

# 登录时直接输入密码:telnet 192.168.1.1 → 输入Password@123即可 stelnet server enable // 开启SSH服务

// 生成RSA密钥对(用于加密,按提示选2048位密钥)

rsa local-key-pair create

aaa

// 允许admin用户通过SSH登录(原telnet保留可同时用)

local-user admin service-type ssh

quit

user-interface vty 0 4

// 仅允许SSH(若要同时支持Telnet,写telnet ssh)

protocol inbound ssh

quit

// 客户端登录:用PuTTY或Xshell,协议选SSH,IP填192.168.1.1,端口22 1. 用 “直通线” 连接 PC1 以太网口→交换机 Ethernet0/0/1 口;2. 用 “直通线” 连接 PC2 以太网口→交换机 Ethernet0/0/2 口;3. PC IP 配置:

1. 用 “直通线” 连接 PC1 以太网口→交换机 Ethernet0/0/1 口;2. 用 “直通线” 连接 PC2 以太网口→交换机 Ethernet0/0/2 口;3. PC IP 配置:| 设备 | IP 地址 | 子网掩码 | 网关(交换机管理 IP) |

| PC1 | 192.168.1.100 | 255.255.255.0 | 192.168.1.1 |

| PC2 | 192.168.2.100 | 255.255.255.0 | 192.168.1.1 |

<Huawei> system-view

sysname S5700-Telnet # 交换机命名为S5700-Telnet

quit

<S5700-Telnet> save # 保存改名配置(避免后续重启丢失)interface GigabitEthernet 0/0/0

ip address 192.168.1.100 255.255.255.0interface GigabitEthernet 0/0/0

ip address 192.168.2.100 255.255.255.0// 从用户视图(<设备名>)进入系统视图(),系统视图是进行全局配置的基础入口

<S5700-Telnet> system-view

// 在系统视图下,进入VLAN 1的配置视图

// VLAN 1是交换机默认存在的VLAN,所有未手动划分的端口默认属于VLAN 1

vlan 1

// 退出当前VLAN 1的配置视图,返回系统视图

quit

// 在系统视图下,创建并进入VLANIF 1接口视图

// VLANIF(VLAN Interface)是VLAN的三层逻辑接口,用于实现VLAN间的路由通信,相当于该VLAN的网关接口

interface vlanif 1

// 为VLANIF 1接口配置IP地址和子网掩码

// 此处设置为192.168.1.1/24,该地址将作为VLAN 1内所有设备(如PC1)的网关

ip address 192.168.1.1 255.255.255.0

// 退出VLANIF 1接口视图,返回系统视图

quit

// 测试与PC1的连通性(PC1的IP应为192.168.1.100,属于VLAN 1所在网段)

// 结果显示"Reply from 192.168.1.100",说明同网段内PC1与交换机网关(VLANIF 1)通信正常

ping 192.168.1.100

// 测试与PC2的连通性(PC2的IP为192.168.2.100,属于不同网段)

// 结果显示"Request timed out",因未配置跨网段路由(如静态路由或动态路由协议),不同网段设备暂时无法通信,此为正常现象

ping 192.168.2.100 // 启用交换机的Telnet服务器功能,允许其他设备通过Telnet远程登录本交换机

telnet server enable

// 进入AAA(Authentication认证、Authorization授权、Accounting计费)配置视图

// AAA用于集中管理用户的认证、权限分配等,是网络设备用户管理的核心框架

aaa

// 在AAA视图下创建本地用户“admin”,并设置密码为“Admin@123”

// 参数“cipher”表示密码以密文形式存储(配置文件中不显示明文,提升安全性)

local-user admin password cipher Admin@123

// 设置本地用户“admin”的权限级别为15级

// 15级是华为设备的最高权限级别,拥有对设备的所有配置、管理操作权限

local-user admin privilege level 15

// 指定用户“admin”的服务类型为Telnet

// 即仅允许该用户通过Telnet协议远程登录设备(限制接入方式,增强安全)

local-user admin service-type telnet

// 退出AAA配置视图,返回系统视图

quit

// 进入VTY(Virtual Terminal,虚拟终端)用户界面视图

// “vty 0 4”表示配置编号0~4的5个虚拟终端,支持同时建立5个Telnet远程连接

user-interface vty 0 4

// 在VTY视图下,设置允许入站的协议为Telnet

//即仅允许Telnet协议通过这些虚拟终端登录设备,可限制其他协议(如SSH)的接入

protocol inbound telnet

// 设置VTY接口的认证模式为AAA

// 远程登录时,设备会调用AAA框架中配置的本地用户(如“admin”)进行身份验证

authentication-mode aaa

// 退出VTY用户界面视图,返回系统视图

quit

// 保存当前配置到交换机的配置文件(如vrpcfg.cfg)

// 执行后配置会永久保留,设备重启也不会丢失Telnet相关配置

save//创建编号为2000的基本ACL(Basic ACL,基于源IP地址进行访问控制)

acl 2000

// 进入ACL 2000的配置视图后,配置第一条规则:允许源IP为192.168.1.0/24网段(PC1所在网段)的流量

rule permit source 192.168.1.0 0.0.0.255 // 允许PC1网段

//配置第二条规则:拒绝源IP为192.168.2.0/24网段(PC2所在网段)的流量

// (ACL规则按“自上而下”顺序匹配,因此192.168.1.0网段先匹配“允许”,192.168.2.0网段匹配“拒绝”,其余网段因无显式规则,遵循基本ACL“默认拒绝所有”的逻辑)

rule deny source 192.168.2.0 0.0.0.255 // 拒绝PC2网段

//退出ACL 2000的配置视图,返回系统视图

quit

// 进入VTY(虚拟终端)用户界面视图,“vty 0 4”表示配置5个并发的远程登录会话(编号0~4)

user-interface vty 0 4

// 在VTY接口的**入方向**应用ACL 2000

//作用:对尝试通过Telnet/SSH等远程方式登录交换机的请求,按ACL 2000规则过滤源IP——仅192.168.1.0网段允许登录,192.168.2.0网段及其他网段被拒绝

acl 2000 inbound

// 退出VTY用户界面视图,返回系统视图

quit<PC1>telnet 192.168.1.1

Press CTRL_] to quit telnet mode

Trying 192.168.1.1 ...

Connected to 192.168.1.1 ...

Login authentication

Username:admin

Password:

Info: The max number of VTY users is 5, and the number

of current VTY users on line is 1.

The current login time is 2025-09-12 08:49:22.

<S5700-Telnet> # 登录成功,可执行命令(如输入system-view进入配置视图)<PC2>telnet 192.168.1.1

Press CTRL_] to quit telnet mode

Trying 192.168.1.1 ... 实验编址

实验编址| 设备 | 接口 | IP | 子网掩码 | 默认网关 |

| R1 | GE 0/0/0 | 10.1.1.254 | 255.255.255.0 | N/A |

| R2 | GE 0/0/0 | 10.1.1.1 | 255.255.255.0 | 10.1.1.254 |

| R3 | GE 0/0/0 | 10..1.1.2 | 255.255.255.0 | 10.1.1.254 |

<Huawei>system-view

interface GigabitEthernet 0/0/0

ip address 10.1.1.254 255.255.255.0

quit<Huawei>system-view

interface GigabitEthernet 0/0/0

ip address 10.1.1.1 255.255.255.0

quit<Huawei>system-view

interface GigabitEthernet 0/0/0

ip address 10.1.1.2 255.255.255.0

quit 2.配置Telnet的密码验证为了方便公司员工对机房设备进行远程管理和维护,首先需要在路由器上配置Telnet功能。为了提高网络安全性,可在使用Telnet时进行密码认证,只有通过认证的用户才有权限登录设备。在R1上配置Telnet验证方式为密码验证方式,密码为huawei,并设置验证密码以密文方式存储,在配置文件中以加密的方式显示密码,能够使密码不容易被泄露。R1

2.配置Telnet的密码验证为了方便公司员工对机房设备进行远程管理和维护,首先需要在路由器上配置Telnet功能。为了提高网络安全性,可在使用Telnet时进行密码认证,只有通过认证的用户才有权限登录设备。在R1上配置Telnet验证方式为密码验证方式,密码为huawei,并设置验证密码以密文方式存储,在配置文件中以加密的方式显示密码,能够使密码不容易被泄露。R1// 进入VTY(虚拟终端)用户界面视图,0 4表示允许同时建立5个(编号0-4)VTY连接

user-interface vty 0 4

// 在当前VTY视图下,设置登录认证模式为密码认证(即通过密码验证登录)

authentication-mode password

// 系统提示配置登录密码(最大长度16位),此处设置密码为huawei

Please configure the login password (maximum length 16):huawei<R2>telnet 10.1.1.254

Press CTRL_] to quit telnet mode

Trying 10.1.1.254 ...

Connected to 10.1.1.254 ...

Login authentication

Password:

<R1><R3>telnet10.1.1.254

Press CTRL_] to quit telnet mode

Trying10.1.1.254 ...

Connected to 10.1.1.254 ...

Login authentication

Password:

<R1>// 查看已经登录的用户信息

display users

User-Intf Delay Type Network Address AuthenStatus AuthorcmdFlag

+ 0 CON 0 00:00:00 pass

Username : Unspecified

129 VTY 0 00:03:04 TEL 10.1.1.2 pass

Username : Unspecified

130 VTY 1 00:01:39 TEL 10.1.1.1 pass

Username : Unspecified// 从全局配置模式进入VTY(虚拟终端)用户界面视图

// vty 0 4表示配置编号0-4的5个虚拟终端,允许同时建立5个远程登录会话(如Telnet/SSH)

user-interface vty 0 4

// 在VTY视图下,设置远程登录的认证模式为"密码认证"

// 即用户远程登录时,需输入预设密码才能通过验证

authentication-mode password

// 系统提示配置登录密码(最大长度16位),此处输入明文密码"huawei"

// 注意:此时密码以明文形式临时存储,后续需进一步配置加密存储

Please configure the login password (maximum length 16):huawei

// 配置密码以密文(cipher)形式存储

// 执行此命令后,密码"huawei"会被加密处理,在配置文件中不再显示明文,提高安全性

set authentication password cipher huawei

// 设置通过该VTY登录的用户权限级别为1级

// 权限级别1为最低级(通常仅允许执行基础查看命令,如display版本信息等),限制操作范围以保障设备安全

user privilege level 1

// 退出当前VTY视图,返回上一级(全局配置模式)

quit

可以观察到,此时输入正确的密码后即可进入R1的用户视图,但是在试图进入R1的系统视图时被拒绝了,这是因为用户级别不够,所以无法执行更高一级的命令。管理员使用自己单独的用户名和密码登录设备,拥有设备的配置和管理权限。这里要将VTY用户界面的认证模式修改成AAA认证,这样才能使用本地的用户名和密码进行认证。默认情况下,设备的AAA认证功能是开启的,所以只需要为管理员在本地配置相应的用户名和密码即可。下面模拟进入AAA视图下配置本地用户名admin和密文密码hello,并且将该用户的用户级别修改为3(管理级)。R1

// 进入AAA(Authentication认证、Authorization授权、Accounting计费)配置视图

// AAA是网络设备中用于用户管理和访问控制的重要框架,支持本地用户、远程服务器等多种认证方式

aaa

// 在AAA视图下创建本地用户"admin",并配置相关属性:

// - password cipher hello:设置用户密码为"hello",且以密文(cipher)形式存储(配置文件中不显示明文)

// - privilege level 3:设置该用户的权限级别为3级(级别越高可执行的命令越多,通常3级为中级管理权限)

local-user admin password cipher hello privilege level 3

// 配置本地用户"admin"的服务类型为Telnet

// 即允许该用户通过Telnet协议远程登录设备(限制用户仅能使用指定的接入方式,增强安全性)

local-user admin service-type telnet

// 退出AAA配置视图,返回全局配置模式

quit

// 进入VTY(虚拟终端)用户界面视图,配置编号0-4的5个虚拟终端(支持5个并发远程登录会话)

user-interface vty 0 4

// 在VTY视图下,将远程登录的认证模式设置为AAA

// 此时远程登录(如Telnet)时,设备会调用前面配置的AAA本地用户"admin"进行认证(验证用户名+密码)

// 相比单纯的密码认证,AAA认证更灵活,可通过用户名区分不同用户的权限和接入方式

authentication-mode aaa

可以观察到,此时在连接R1时需要同时输入用户名和密码进行认证。输入正确的用户名和密码后即可进入R1的用户视图下,且可以使用system-view命令进入到R1的系统视图下,从而对R1进行所有相关的配置和管理操作。

八、总结与最佳实践(一)生产环境建议:优先使用 SSH 替代 Telnet在生产环境中,数据安全至关重要。由于 Telnet 传输数据不加密,存在极大的安全风险,一旦被攻击者截获通信数据,用户名、密码等敏感信息将一览无余。而 SSH 协议采用加密技术,能够有效防止数据被窃取或篡改,就像给数据穿上了一层坚固的铠甲。所以,为了保障网络设备管理的安全性,强烈建议优先使用 SSH 替代 Telnet。如果因为某些特殊原因必须使用 Telnet,也要结合 ACL 等安全措施,严格限制登录 IP,降低安全风险 。(二)权限最小化:根据运维需求分配用户权限根据最小权限原则分配用户权限是保障设备安全的重要策略。不同的运维人员在网络管理中承担着不同的职责,比如有些人员只需要进行设备状态监控,有些人员则需要进行配置修改等操作。我们可以根据这些实际需求,为不同的用户分配不同的权限级别。例如,对于只需要进行监控的人员,可以分配监控级权限,他们只能执行如 display 等查看命令;而对于需要进行配置修改的人员,可以分配配置级权限,让他们能够执行与配置相关的命令。避免使用最高权限账户直接登录,这样即使某个账户被破解,攻击者也无法获取过高的权限,从而限制了潜在的损害范围 。(三)定期审计:通过 display users 检查登录会话定期审计设备的登录会话是及时发现潜在安全问题的有效方法。我们可以使用 “display users” 命令查看当前登录到设备的用户列表,包括用户的登录时间、来源 IP 等信息。通过定期检查这些信息,我们可以及时发现异常的登录行为,比如来自陌生 IP 地址的登录,或者长时间闲置的登录会话。对于闲置的连接,我们要及时清理,使用 “kill user - interface { ui - number | ui - type ui - number1 }” 命令断开用户连接,释放系统资源,同时也降低了被攻击的风险 。通过以上步骤,您可以快速掌握 VRP 系统 Telnet 登录的核心配置与安全优化方法。实际操作中,建议结合华为 eNSP 模拟器进行演练,熟悉命令行逻辑后再应用于真实设备,确保网络管理的高效与安全。

八、总结与最佳实践(一)生产环境建议:优先使用 SSH 替代 Telnet在生产环境中,数据安全至关重要。由于 Telnet 传输数据不加密,存在极大的安全风险,一旦被攻击者截获通信数据,用户名、密码等敏感信息将一览无余。而 SSH 协议采用加密技术,能够有效防止数据被窃取或篡改,就像给数据穿上了一层坚固的铠甲。所以,为了保障网络设备管理的安全性,强烈建议优先使用 SSH 替代 Telnet。如果因为某些特殊原因必须使用 Telnet,也要结合 ACL 等安全措施,严格限制登录 IP,降低安全风险 。(二)权限最小化:根据运维需求分配用户权限根据最小权限原则分配用户权限是保障设备安全的重要策略。不同的运维人员在网络管理中承担着不同的职责,比如有些人员只需要进行设备状态监控,有些人员则需要进行配置修改等操作。我们可以根据这些实际需求,为不同的用户分配不同的权限级别。例如,对于只需要进行监控的人员,可以分配监控级权限,他们只能执行如 display 等查看命令;而对于需要进行配置修改的人员,可以分配配置级权限,让他们能够执行与配置相关的命令。避免使用最高权限账户直接登录,这样即使某个账户被破解,攻击者也无法获取过高的权限,从而限制了潜在的损害范围 。(三)定期审计:通过 display users 检查登录会话定期审计设备的登录会话是及时发现潜在安全问题的有效方法。我们可以使用 “display users” 命令查看当前登录到设备的用户列表,包括用户的登录时间、来源 IP 等信息。通过定期检查这些信息,我们可以及时发现异常的登录行为,比如来自陌生 IP 地址的登录,或者长时间闲置的登录会话。对于闲置的连接,我们要及时清理,使用 “kill user - interface { ui - number | ui - type ui - number1 }” 命令断开用户连接,释放系统资源,同时也降低了被攻击的风险 。通过以上步骤,您可以快速掌握 VRP 系统 Telnet 登录的核心配置与安全优化方法。实际操作中,建议结合华为 eNSP 模拟器进行演练,熟悉命令行逻辑后再应用于真实设备,确保网络管理的高效与安全。

微信扫一扫打赏

微信扫一扫打赏

支付宝扫一扫打赏

支付宝扫一扫打赏