“潜伏”是一部经典的科幻作品,其中并没有直接提到“永恒之石”病毒这一概念。然而,我们可以从科幻作品中常见的主题和情节来推测一下如果存在这样的病毒,它可能意味着什么。

“永恒之石”这个名字听起来就像是某种具有强大力量或特殊效果的神秘物品或物质。如果将其与病毒结合,那么“永恒之石”病毒可能是一种具有极端危险性和传染性的生物武器或病原体。这种病毒可能具有以下特点:

1. 高传染性:能够在短时间内迅速传播,感染大量人口。

2. 高致病性:导致感染者出现严重症状,甚至可能致命。

3. 难以防治:病毒具有高度的变异性和抗药性,使得研发疫苗和药物变得异常困难。

4. 潜在的永恒性:病毒可能具有某种特殊的机制,使得感染者无法被治愈,或者病毒本身具有极强的生存能力,能够在各种环境下持续存在。

5. 深远的影响:这种病毒的爆发可能导致社会秩序的崩溃,资源的紧张,甚至可能引发全球性的恐慌和冲突。

在现实中,虽然不存在“永恒之石”病毒这样的东西,但科学家们一直在研究各种病毒和病原体,以防止类似的情况发生。通过加强公共卫生体系、提高生物安全水平、加强国际合作等方式,我们可以更好地应对潜在的生物威胁。

相关内容:

近日,肆虐全球的“永恒之蓝”WannaCry蠕虫勒索病毒余波未消,新型病毒EternalRocks“永恒之石”正悄无声息地潜来,待势而袭。

“永恒之石”针对的对象:使用windows操作系统的计算机

5月17日,克罗地亚政府计算机应急准备小组的成员网络安全专家Miroslav Stampar发现了“永恒之石”病毒。

与近日爆发的“永恒之蓝”病毒一样,“永恒之石”病毒同样利用了微软Windows系统漏洞,所以它针对的对象仍旧是安装了windows系统的计算机。

相比之下,“永恒之蓝”利用了2个漏洞,“永恒之石”则利用了7个漏洞,大大提高了传播能力,如果不加以重视和防范,其威力足以让全世界windows电脑“鸡犬不宁”。

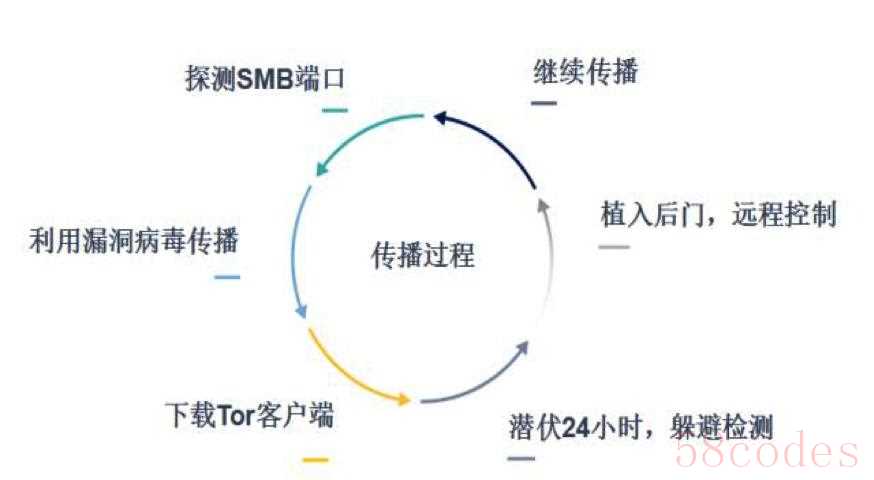

“永恒之石”攻击方式:先潜伏再传播

目前EternalRocks(永恒之石)蠕虫病毒正处于潜伏期,该病毒利用漏洞入侵后暂不采取任何破坏行为,但病毒已经在受感染的电脑中制造后门,可随时连接控制服务器获得最新的攻击指令采取行动。

也就是说,“永恒之石”感染存在漏洞的主机之后,会潜伏下来,等待远程C&C(命令与控制)服务器的指令,比“WannaCry”病毒更加隐蔽,不易察觉。

简单说,EternalRocks(永恒之石)蠕虫病毒要变身成勒索病毒,只须病毒控制者一声令下。用来干别的坏事,当然也不是问题。

防范“永恒之石”的方法

“永恒之石”病毒拥有如珠宝般美丽名字,但难掩其丑恶行径。“兵来将挡,水来土掩”,珠海网警教你如何防范:

1、尽快安装系统补丁,由于“永恒之石”是通过漏洞传播的,安装MS17-010补丁可以避免被通过网络的方式感染此类病毒。

下载安装MS17-010安全补丁 :

https://technet.microsoft.com/zh-cn/library/security/ms17-010。

微软已为xp系统特别提供补丁,下载安装即可:

https://blogs.technet.microsoft.com/msrc/2017/05/12/customer-guidance-for-wannacrypt-attacks/

与此同时,及时采取临时解决方案,一是关闭计算机的445端口和135、137、138、139等不必要开放的端口;二是配置主机级ACL 策略封堵445 端口;三是打开“Windows防火墙”,进入“高级设置”,在入站规则中禁用“文件和打印机共享”相关规则。

2、养成良好的使用计算机和上网习惯:

(1)养成定期备份文件的习惯。

(2)在Windows系统上关闭不必要开放的端口,如445、135、137、138、139等,并关闭网络共享。

(3)保持更新操作系统及其他软件,实时安装公开发布的漏洞修复补丁。

(4)要安装防病毒软件,并及时升级。

(5) 下载软件时选择官方平台或者可信的软件下载平台。

(6)删除收到的可疑电邮,尤其是包含链接或附件的。部份微软Office档案会要求用户启动“宏”以观看其内容,对此类电邮附件必须提高警觉。

(7) 一旦受到感染,马上将受感染电脑从网络上及外置储存装置隔离。不要在清除恶意软件前开启任何文件。

讲到这里,如果您已经理解了这个病毒的危害并且了解了防范方法,可以无需向下阅读;如果您还想深入了解这个病毒,可以阅读以下部分。

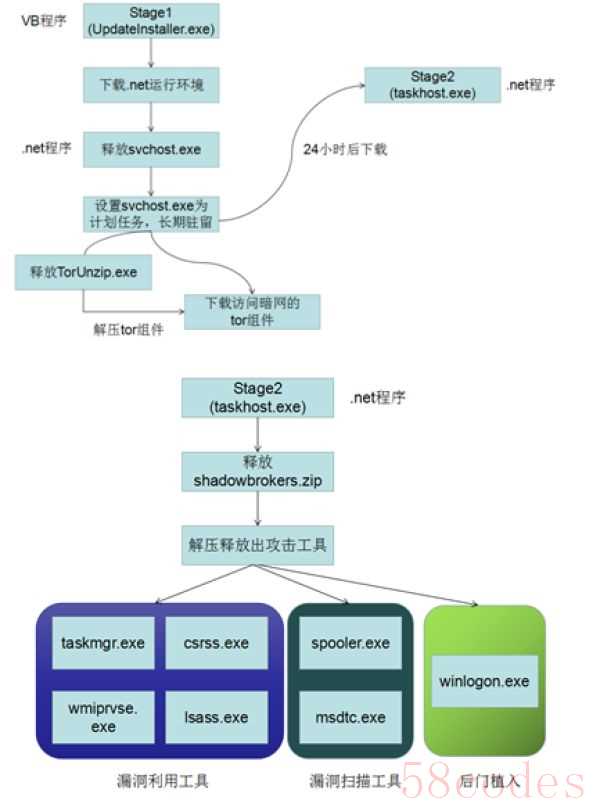

“永恒之石”两个阶段的攻击过程

“永恒之石”感染一台电脑后,它会下载Tor(洋葱路由)的个人浏览器并向病毒隐藏的服务器发信号。随后是24小时的潜伏期,此时病毒会按兵不动。但一天时间过去后,服务器会启动,病毒开始下载并自我复制。

第一阶段:潜伏期(目前潜伏时间为24小时),主要工作是准备运行环境和与暗网中的C&C服务器通信,接收下一步指令,接收到服务端的回应之后进入第二阶段。

第二阶段:主要是下载NSA泄露的工具,接着利用这些工具进行渗透攻击,感染其它主机。 通过Architouch和Smbtouch漏洞扫描工具扫描网络上的其它主机是否开放445端口,有无漏洞,若有则通过漏洞利用工具(EternalBlue、EternalSynergy、EternalRomance和EternalChampion)攻击该主机,攻击成功后,目标主机也会进入第一阶段,加入到僵尸网络中,接着继续攻击其它主机。最终感染“永恒之石”的主机会呈指数级增长。

“永恒之石”病毒运行流程

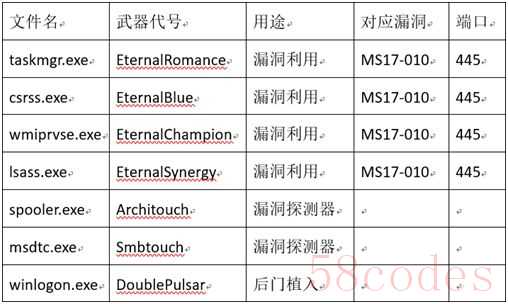

“永恒之石”病毒利用的工具

“永恒之石”病毒的攻击部分包括7种工具,其中4个是漏洞利用工具、2个是漏洞扫描工具和1个后门程序。无论从攻击性、隐蔽性和危害性上,“永恒之石”都超过勒索病毒不止一个量级。可以说是一个具有组建超大规模僵尸网络,控制超大规模电脑的“网络病毒攻击平台”。

“永恒之石”与“永恒之蓝”的对比

1、“永恒之石”利用了方程式组织泄露的7个利用工具,与“WannaCry”相比更为复杂;

2、“永恒之石”仅通过网络进行传播扩散,而“WannaCry”对感染主机的文件进行难以破解的加密,并勒索比特币;

3、“永恒之石”并未像“WannaCry”一样,设置域名开关用于控制病毒传播;

4、“永恒之石”会在被感染的主机上安装后门,远程攻击者可利用该后门控制被感染主机;

5、“永恒之石”感染主机后,会延迟24小时下载攻击工具,目的在于拖延安全研究人员的响应时间。

6、“永恒之石”经过预定义的休眠期(目前为24小时),C&C服务器才会做出回应,不易被安全检测沙盒和安全研究人员发现;

7、攻击者可以通过C&C服务器对受此“永恒之石”感染的计算机设备发出指令进行控制,并将新的恶意软件发送到已被感染的主机中。

8、与“WannaCry”相比,“永恒之石”虽尚未造成严重的危害,但若攻击者将“永恒之石”与勒索软件、木马等绑定,将可能对存在漏洞的主机造成严重的威胁。

9、如今尚未出现爆发大规模感染的情况,但结合“WannaCry”对内网的破坏情况可知,内网蔓延的隐患仍然存在。

“永恒之石”病毒下载的NSA工具

金山安全向全网发布27个恶意软件搜捕令

金山安全发布信息称,截止5月25日11时,中国已有6省市存在与“永恒之石”蠕虫病毒相关的恶意软件及其变种的用户环境的发现,其中MD5值分别为

198f27f5ab972bfd99e89802e40d6ba7、

3771b97552810a0ed107730b718f6fe1、

5f714b563aafef8574f6825ad9b5a0bf、

994bd0b23cce98b86e58218b9032ffab的四种恶意软件,在中国区域的终端上有批量或个别的存在与潜伏。

微信扫一扫打赏

微信扫一扫打赏

支付宝扫一扫打赏

支付宝扫一扫打赏